- ホーム

- お役立ち

- Google Service

- Google Cloud ハイブリッドクラウドセミナー体験レポート

Google Cloud ハイブリッドクラウドセミナー体験レポート

- Cloud

- Dedicated Interconnect

- Partner Interconnect

- ハイブリッドクラウド

この記事では、ハイブリッドクラウド環境の構築時に考慮すべき点を網羅的に解説した「Google Cloud ハイブリッドクラウドセミナー」の内容についてご紹介します。

また、セミナー内では専用線サービス「Cloud Interconnect」にフォーカスし、ハイブリッド構成でのネットワーク接続方式やその操作手順について解説しています。

操作手順についてはこの記事内ではなく、次回開催される同内容のセミナーで詳細に解説しておりますので、是非合わせてご確認ください。

Google Cloudのネットワーク

まずは、Google Cloudのネットワークについて概要をご紹介します。

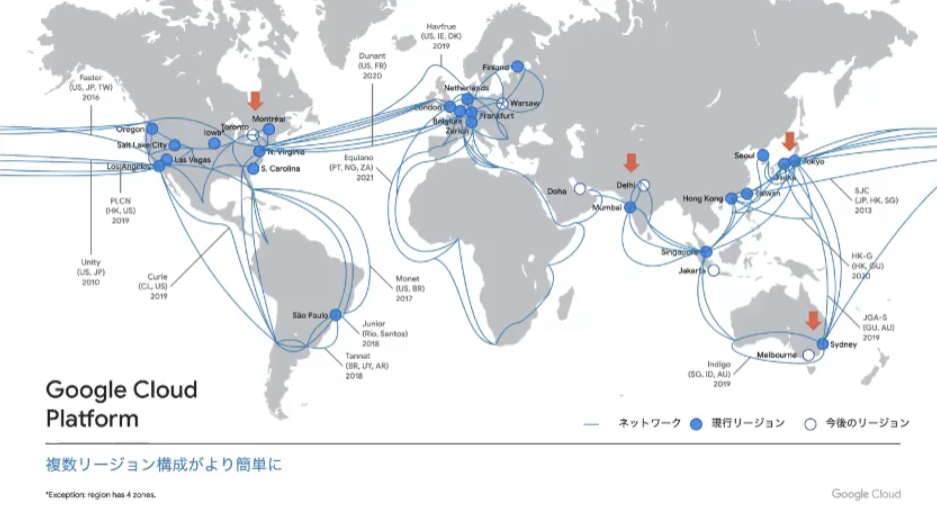

ネットワークバックボーン

Google Cloudのネットワークインフラストラクチャは、各リージョンに配置されているゾーンと、それらを接続する海底ケーブルで構成されています。

日本を始めとして、1つの国内にリージョンが複数存在する設計になっている場合が多く、災害対策を考慮した場合に、地理的に少し離れた複数のリージョンでシステムを構成することが可能となっています。

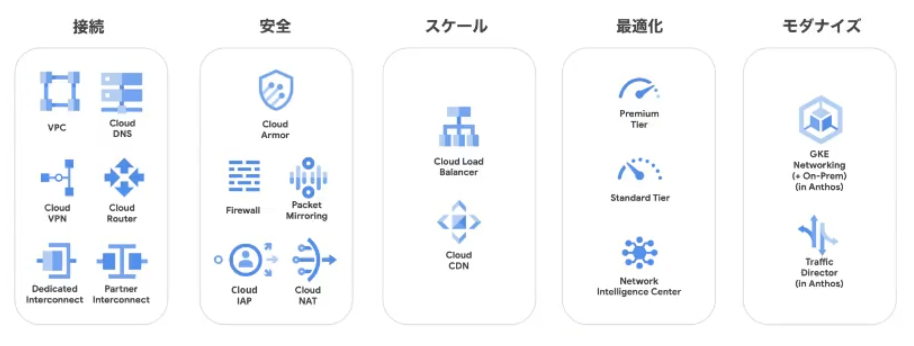

ネットワーキングサービス

Google Cloudでは、様々なネットワーク関連サービスを提供しています。

例えばCloud Armorというセキュリティの統合ソリューションやロードバランサーなど、システムのネットワークを要件に合わせて構成するためのサービスを利用することができます。今回はこの中の「Cloud Interconnect」という専用線接続サービスに焦点を当て、ハイブリッドクラウドの構成方法についてご紹介します。

ネットワークの構成要素

クラウド内の仮想的なネットワーク構成についてご紹介します。

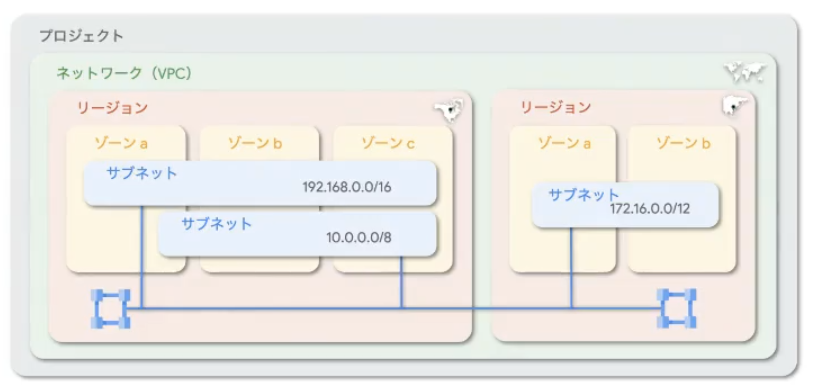

VPC

Google Cloudではアカウント内の仮想ネットワークとしてVPC(Virtual Private Cloud)によるグローバル単位での通信ドメインを提供しています。

他社のクラウドとは違い、VPCはリージョンをまたいでグローバルに作成することができ、その中に各リージョンごとのサブネットを作成します。

サブネット

サブネットは、リージョン単位で作成します。そのため、複数のゾーンをまたいで構成することが可能です。また、物理ネットワークのサブネットとは少し概念がことなるため、ブロードキャストの単位ではないことに注意が必要です。

IPアドレス

パブリック(外部)とプライベート(内部)の2種類があります。リージョン単位、またはグローバル単位で予約することが可能です。

ハイブリッドクラウドネットワーク

ここからは、ハイブリッドクラウドを構築するためのネットワークについてご紹介します。

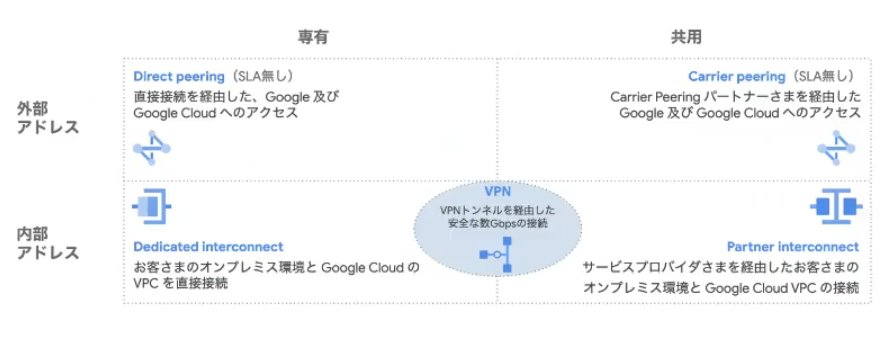

オンプレミス環境との接続方式

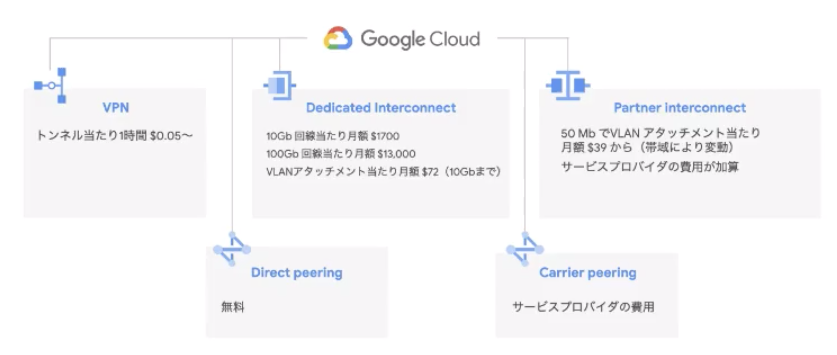

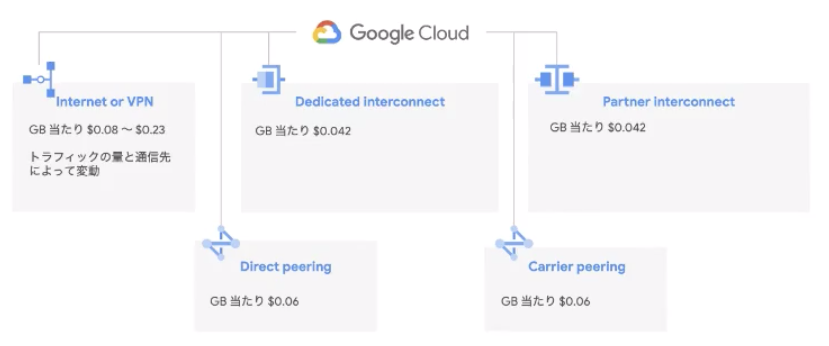

Google Cloudとオンプレミス環境を接続する際は、上図の5種類のサービスを利用することができます。

Peeringは外部アドレス、つまりグローバルIPアドレスに向けて接続するために利用するサービスです。

一方、内部IPアドレスにオンプレミス経由で接続するには、Cloud VPNというマネージドのVPNサービス、もしくはCloud Interconectという専用線接続サービスを利用します。

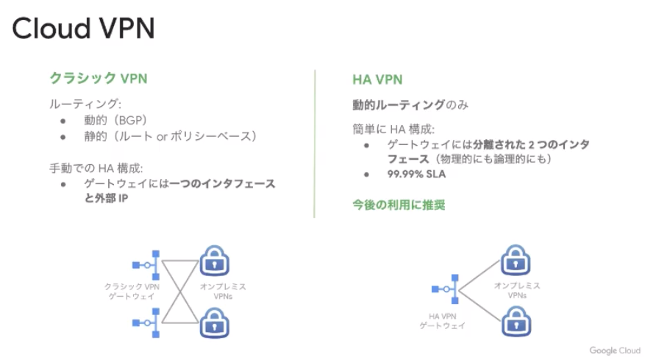

Cloud VPN

Cloud VPNではIPsec VPNを利用してVPCに接続することのできるサービスです。

クラシックとHAの2種類のオプションを提供しており、今後は高可用性設計を容易に実現できるHA VPNの選択を推奨しています。

HA VPNを利用した場合、99.99%のSLAを提供しています。

Cloud Interconnect

Cloud InterconnectはVPCやGoogle CloudのAPIに対してプライベートな接続を提供する専用線接続サービスです。

Cloud Interconnectには

- Dedicated Interconnect

- Partner Interconnect

の2種類の接続方式があります。

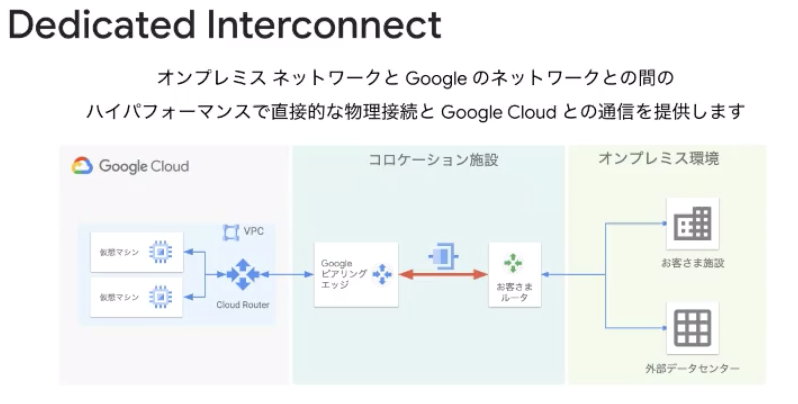

Dedicated Interconnect

Dedicated Interconnectは、Google Cloudの接続点にユーザー側のルーターから直接接続する方式です。

Google Cloudの接続拠点となるコロケーション施設には、「Googleピアリングエッジ」と呼ばれているルーターが配置されています。同じコロケーション施設にユーザー側のルーターを設置し、Googleピアリングエッジとの間を物理的な回線で接続します。

また、VPCとの接続の際には「VLANアタッチメント」と呼ばれる論理的な回線をVPC内部ネットワーク上の「Cloud Router」との間に作成し通信を行います。そのため、1本の物理回線を経由して複数のVPCへ接続することが可能です。

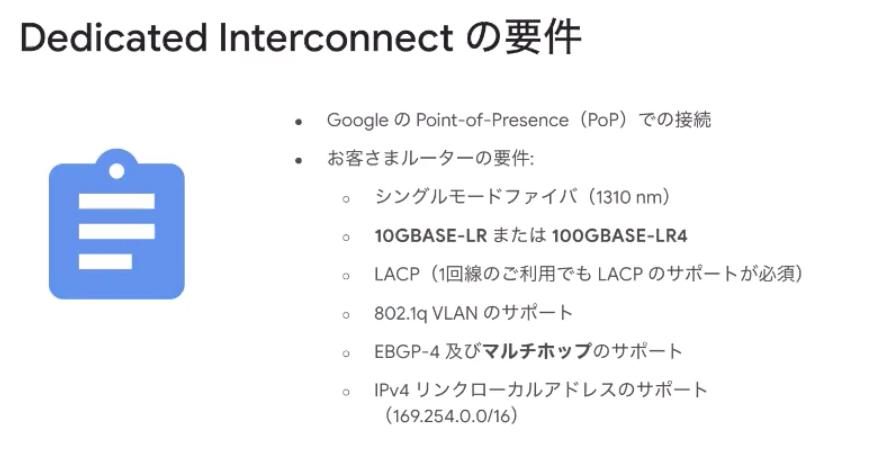

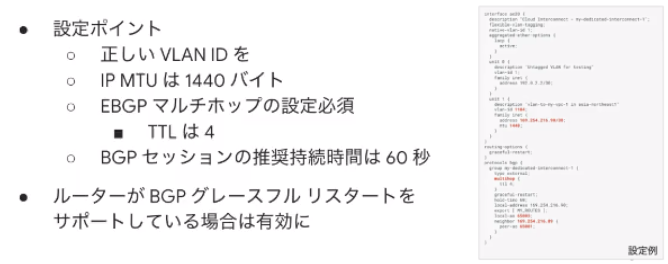

Dedicated Interconnectのルーター要件

Dedicated Interconnectではユーザー側のルーターとGoogleピアリングエッジの間を物理的に接続するため、用意するルーターは上図のようにいくつかの要件を満たす必要があります。

例えばインターフェースにおいては、10Gbpsの回線を利用する場合には10GBASE-LR、100Gbpsの回線を利用する場合は100GBASE-LR4のインターフェースを持つルーターが必要です。

また、BGPによる経路交換を行うため、EBGP-4のサポートが必要になります。加えて、VLANを利用するため、IEEE802.1qに対応している必要があります。

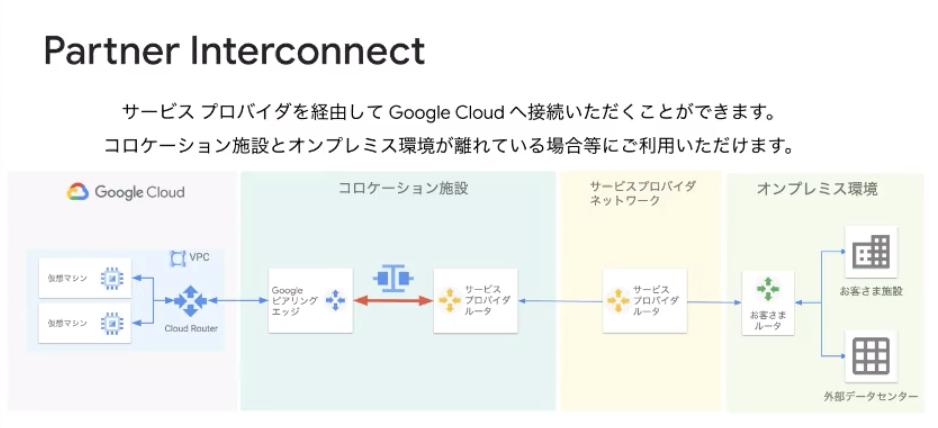

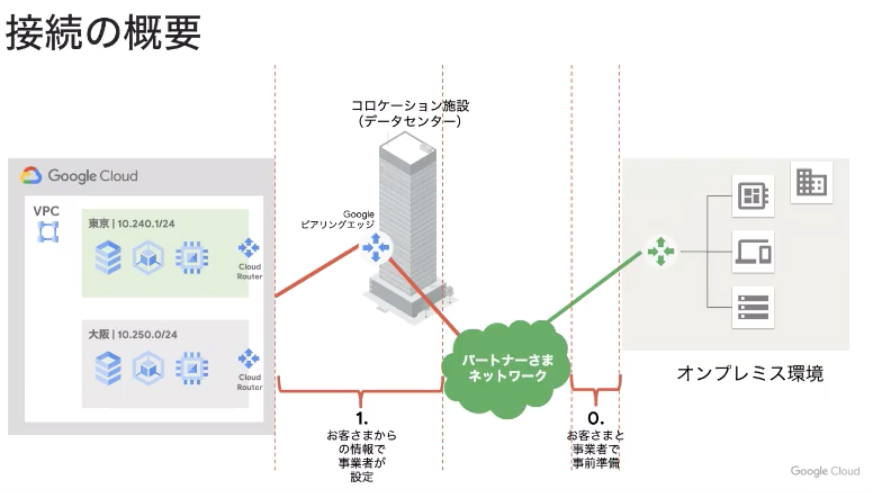

Partner Interconnect

Partner Interconnectでは、サービスプロバイダ経由でGoogle Cloudに接続する方式です。Googleピアリングエッジと物理的に接続するのはサービスプロバイダのルーターとなります。そのため、ユーザー側のルーターを直接コロケーションスペースに設置する必要はなく、オンプレミスのデータセンターが接続拠点と離れていても利用することが可能となります。

Partner Interconnectを提供しているパートナー

| 東京 接続 | 大阪接続 |

|---|---|

| アット東京 China Mobile International Colt PCCW Equinix IIJ KDDI Megaport NRI Verizon NTTコミュニケーションズ NTT東日本 ソフトバンク TOKAIコミュニケーションズ |

Equinix IIJ Megaport PCCW ソフトバンク NTTスマートコネクト NTTコミュニケーションズ TOKAIコミュニケーションズ |

表に記載のサービスプロバイダがGoogle Cloudへの接続を提供しています。すでに該当のサービスプロバイダとオンプレミスの拠点で接続がある場合、既存の接続にPartner Interconnectを追加するだけでGoogle Cloudが専用線経由で利用可能となる場合もあります。

Dedicated InterconnectとPartner Interconnectの比較

Dedicated Interconnectでは10Gbpsの回線であれば8本まで、100Gbpsの回線であれば2本まで利用することができます。

Partner InterconnectではVLANアタッチメントあたり50Mbps~10Gbpsの帯域を選択可能です。

また、構成上の違いとして、Dedicated Interconnectは組織に紐付いているため、同じ組織内の別プロジェクトであれば同一の物理回線を利用して各プロジェクトに接続することが可能ですが、組織をまたいで回線を共用することはできません。そのような柔軟な接続が必要であればPartner Interconnectを利用する必要ああります。

Dedicated Interconnectの物理接続

Dedicated Interconnectで考慮する必要のある、Google Cloudとの物理的な接続について簡単にご紹介します。

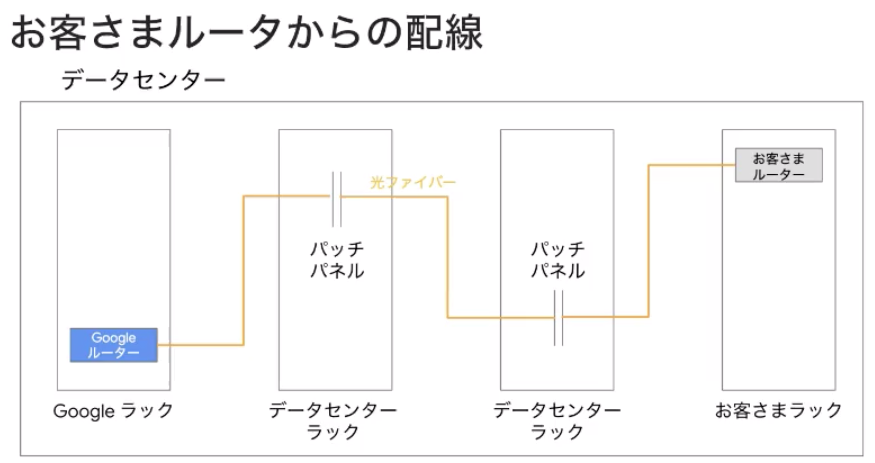

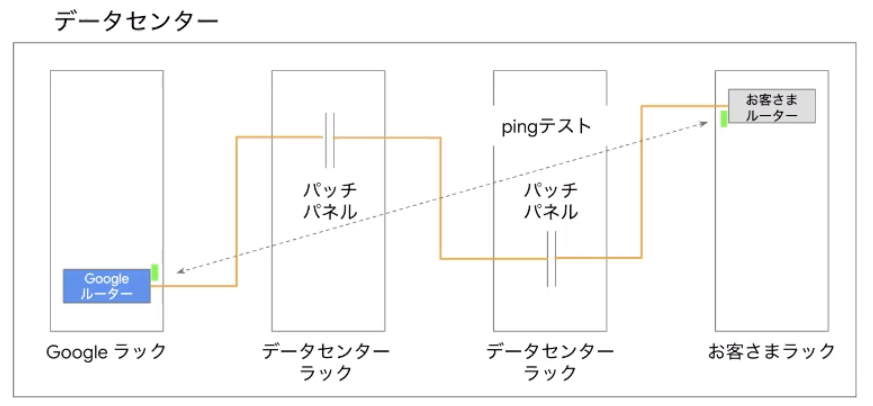

ユーザー側のルーターからの配線

Dedicated Interconnectでは、Googleピアリングエッジとユーザー側のルーターを同じデータセンター内に配置し、その間を物理的な回線で接続することによって実現します。ユーザー側のルーターとの間はパッチパネルを経由し、光ファイバーケーブルによって接続されます。

Dedicated Interconnectの論理接続

上記のように物理的な接続は非常にシンプルです。ここからは論理的なネットワーク構成を検討していきます。

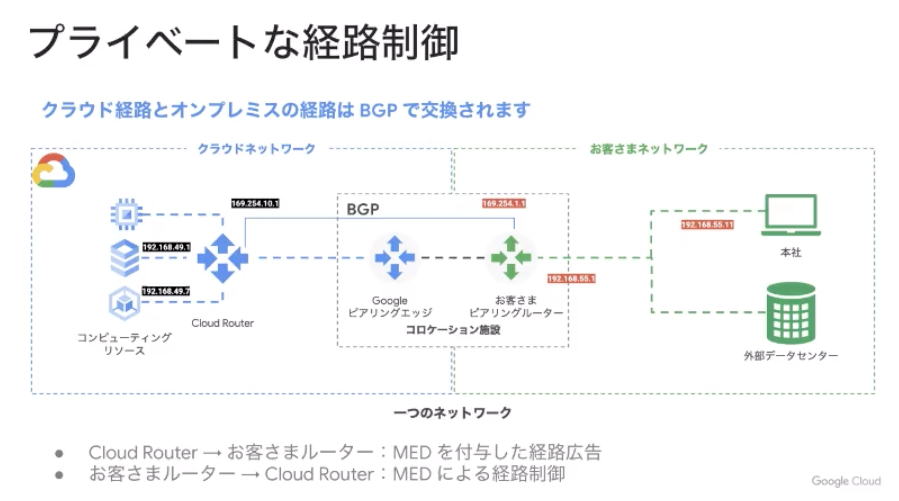

標準的な接続

最も基本的な構成です。クラウドの経路とオンプレミスの経路はBGP( Border Gateway Protocol ) により交換されます。BGPのピアは、コロケーションスペースに設置したユーザー側のルーターと、VPC内の仮想ルーターであるCloud Routerとの間で確立します。

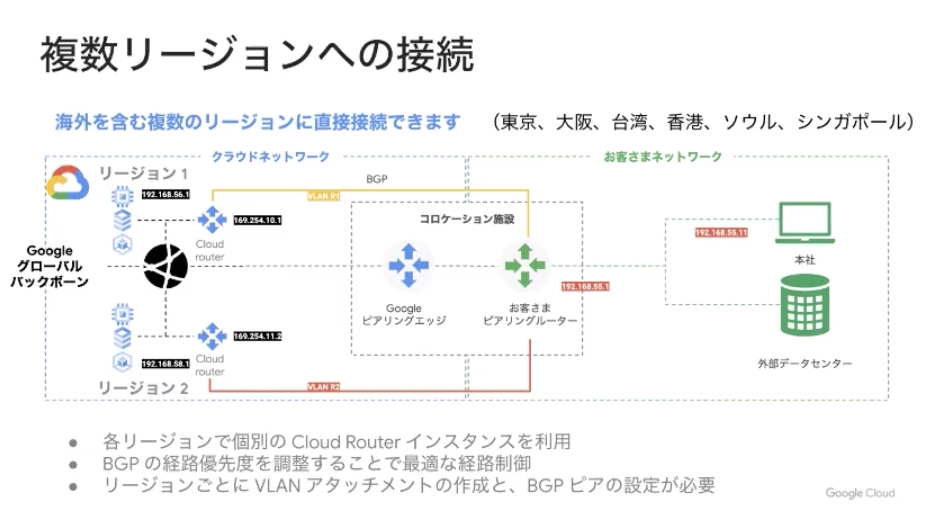

複数リージョンへの接続

1つの物理回線を経由して複数のリージョンに接続することも可能です。ユーザー側のルーターからそれぞれのリージョンに配置されているCloud Routerに対してVLANアタッチメントを設定し、BGPのピアを確立することで接続します。このようにすることで経路制御をBGPで行うことができます。

また、GoogleのVPCは前述の通りグローバルの通信が可能ですので、片方のリージョンのCloud Routerを経由して別のリージョンに接続するということも可能です。

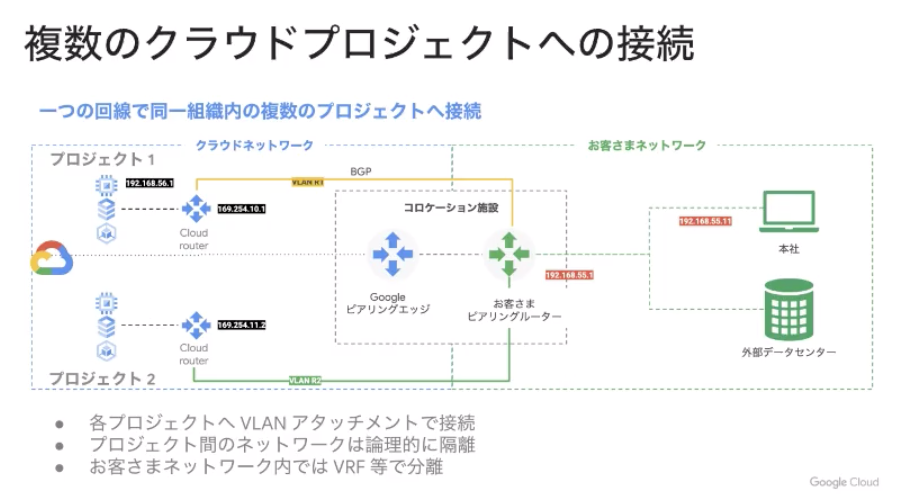

複数プロジェクトへの接続

複数のプロジェクトに対して同じ物理回線で接続する場合、それぞれのプロジェクトのVPC上にあるCloud Routerに対してVLANアタッチメントで接続し、BGPによるルート交換を行います。構成としては複数のVPCに接続するのと同じ構成です。

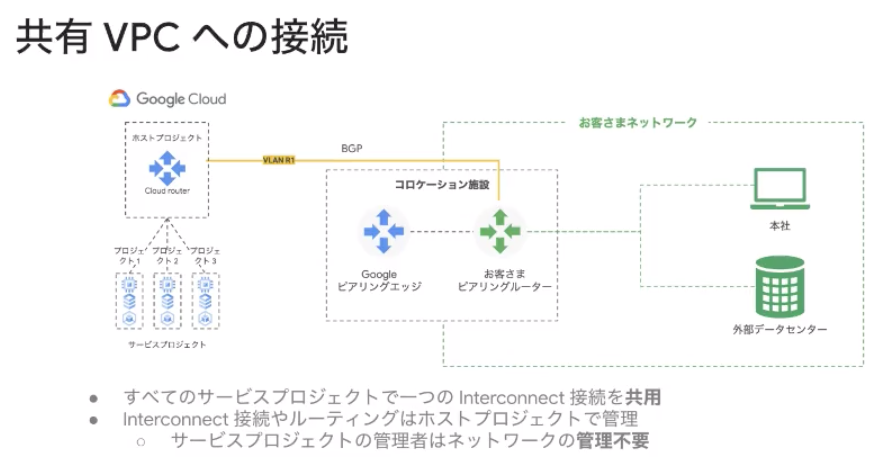

共有VPCへの接続

共有VPCに対しても接続することが可能です。共有VPCとは、VPC内の各サブネットにそれぞれ別のプロジェクトを割り当てているものです。ネットワークの構成から見ると1つのVPCに接続しているのと同じです。

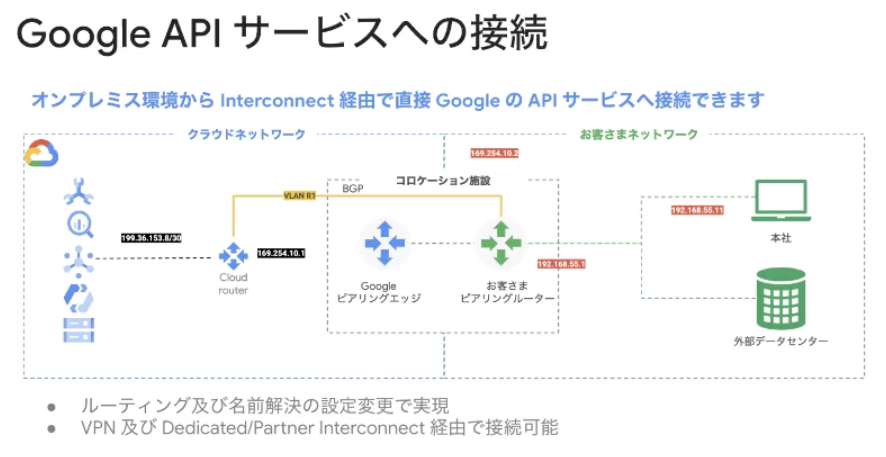

Google APIサービスへの接続

接続できるのはVPC内のVMだけではありません。Cloud Interconnect経由で直接GoogleのAPIサービスへ接続することができます。詳細な方法は後述しますが、そのままでは外部APIを利用した接続が行われますので、ルーティング、DNSに設定変更を加える必要があります。

G Suiteへの接続

現在はG SuiteへのCloud Interconnect経由での直接接続は提供されていません。通常はPeeringを利用してアクセスする必要がありますが、外部通信をどうしても避けたい場合、VPC内にVMをデプロイし、HTTPSプロキシとして設定することでアクセスすることができます。

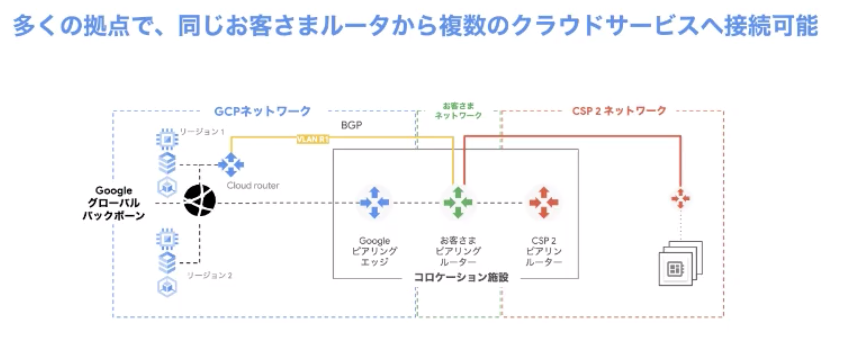

マルチクラウド接続

日本では、多くのクラウドプロバイダが同じ拠点を利用してサービスを提供している場合があります。そのような場合、ユーザー側の1つのルーターと複数のクラウドを接続することで、マルチクラウド接続を実現することが可能です。

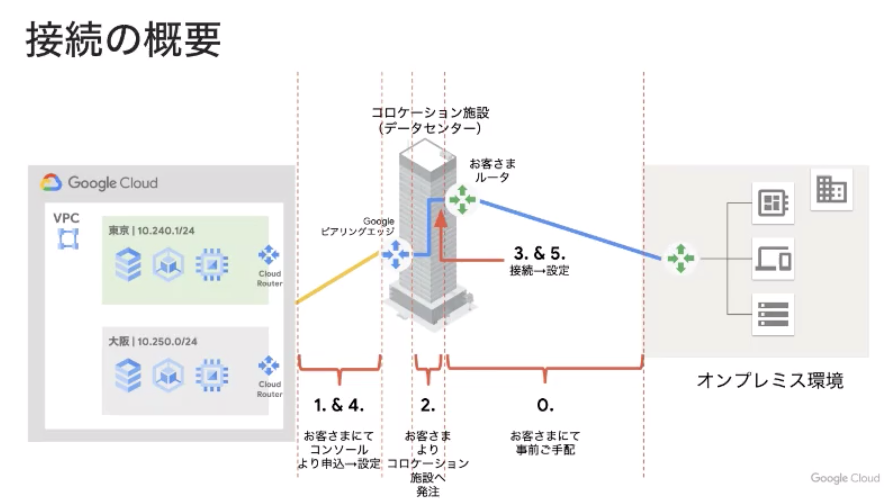

Dedicated Interconnectの接続手順

では、Dedicated Interconnectを利用するまでに必要なプロセスをご紹介します。

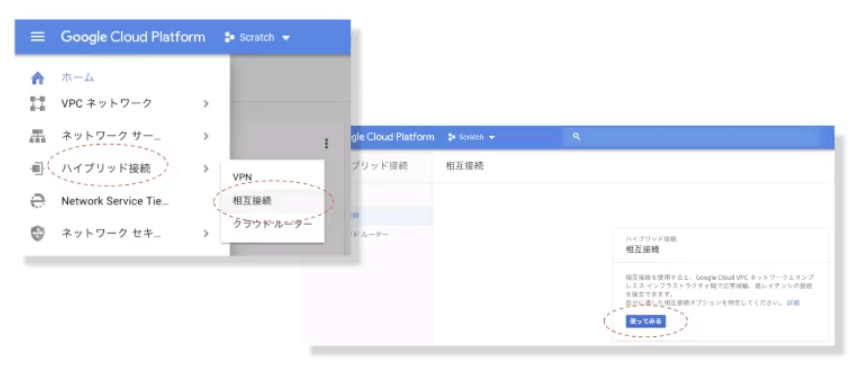

1. コンソールからの申し込み

まずはGCPコンソールからDedicated Interconnectを申し込みます。

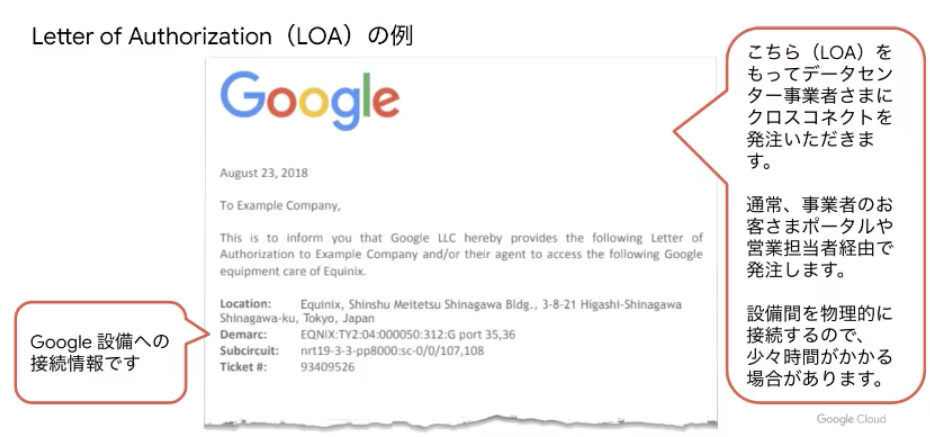

2. データセンター事業者への配線の発注

申し込みを行うことで、Google Cloud側ではCloud Interconnectで利用するためのポートがアサインされます。

また、ユーザー側に対してはコロケーション施設での回線の接続に必要なLOA(Letter of Authorization)がメールに添付される形で発行されます。LOAは、アサインされたポートへの接続許可を表すもので、このLOAの情報に基づいてデータセンター事業者はユーザーのルーターからGoogleのピアリングエッジへの物理的な接続を行います。

3. ユーザー側のルーターの接続

物理的な接続が完了すると、ルーター側のリンクがアップし、GoogleからGoogleピアリングエッジに設定されたテスト用のIPアドレスの情報がメールで送信されます。

このIPアドレスに向けてユーザー側のルーターから疎通ができることを確認します。疎通確認ができると、コンソール上でのステータス表示が「有効」に変化します。

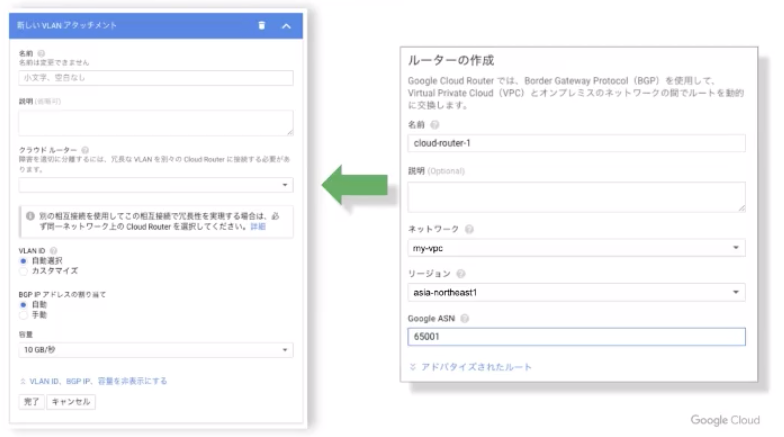

4. VLANアタッチメントの作成

物理的な接続が完了した後は、VPCへの接続設定を行います。コンソールからVLANアタッチメントを作成します。Cloud Routerを作成していない場合は、ここで作成することが可能です。Cloud RouterにBGPのセッション設定を行うことでGoogle Cloud側の設定は完了です。

5. BGPのピアリング

最後にユーザー側のルーターでBGPの設定を行い、ピアを確立します。Google CloudではEBGPのマルチホップの設定をする必要があることに注意が必要です。

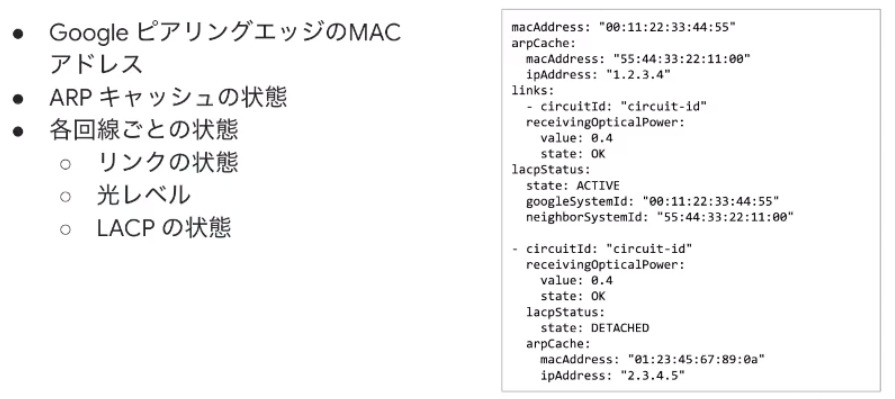

開通時のトラブルシュート

うまく接続できない場合、Google CloudのコンソールやgcloudコマンドでMACアドレスやARPキャッシュの状態、及び回線の情報を取得することが可能です。例えばReceivingOpticalPowerの値が低い場合はそもそも光が届いていないため、物理回線に問題があるといった障害の切り分けをすることが可能です。

Partner Interconnectの接続手順

次に、Partner Interconnectの接続手順についてご紹介します。Partner InterconnectではGoogleピアリングエッジとの物理接続はサービスプロバイダが行いますので、非常に簡単に利用し始めることが可能です。

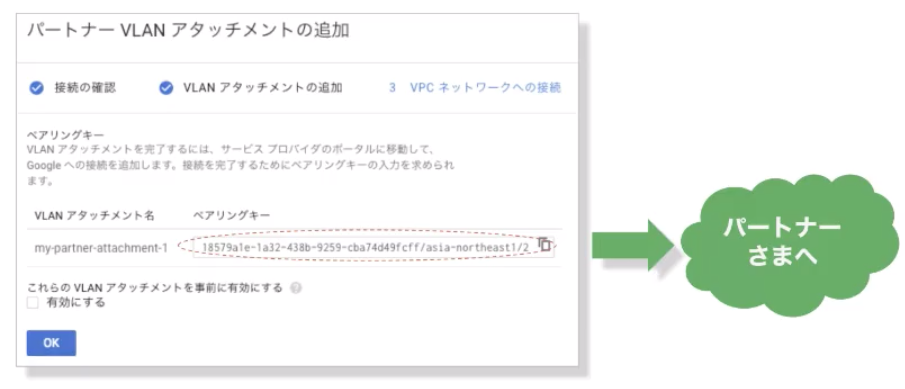

VLANアタッチメントの作成

まずはPartner Interconnect用のVLANアタッチメントを作成します。コンソール上でVLANアタッチメントの作成が完了すると、ペアリングキーという値が発行されます。

この値をサービスプロバイダに送ることで、サービスプロバイダ側でユーザーのVPCに接続設定を行うことが可能となります。

また、ユーザー側でVLANアタッチメントの接続を有効化することで接続することができるようになります。これでPartner Interconnectでの接続は完了です。

Cloud Interconnectの運用

ここからは、Cloud Interconnectを実際に運用する上で考慮する点をご紹介します。

Cloud InterconnectにおけるSLA

Cloud Interconnectでは、下記の2種類のSLAを提供しています。

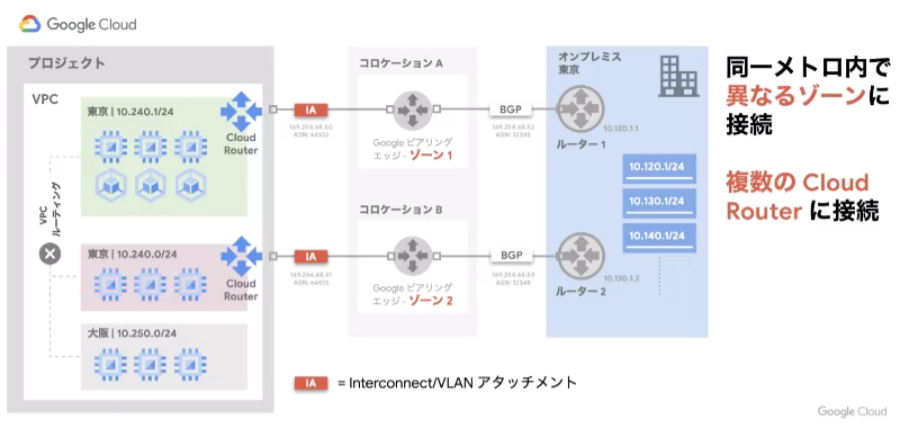

- 1つのメトロで異なるゾーンに2本以上の回線で接続している場合: 99.9%

条件としては、1つのロケーションに対して2本以上の回線で接続されており、そのそれぞれが別のゾーンに接続されていることが必要となります。 -

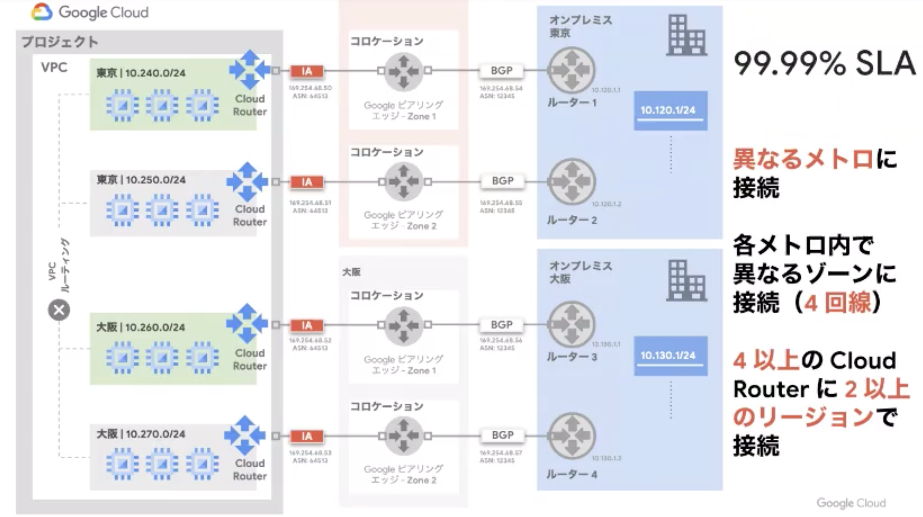

異なるメトロに4本以上の回線で接続している場合: 99.99%

条件として、別々のメトロに2本ずつ接続し、メトロ内ではその2本をまた別々のゾーンに接続します。さらに、VPCにおいても複数のリージョンで接続する必要があります。

ちなみに、メトロとはGoogleのコロケーション施設がある都市で、東京、大阪、ロンドン、パリ等が該当します。また、ゾーンとはドメインのことで、別々のゾーンでは同時にメンテナンスが行われないことが保証されています。それぞれのメトロにはゾーンが2つ存在します。

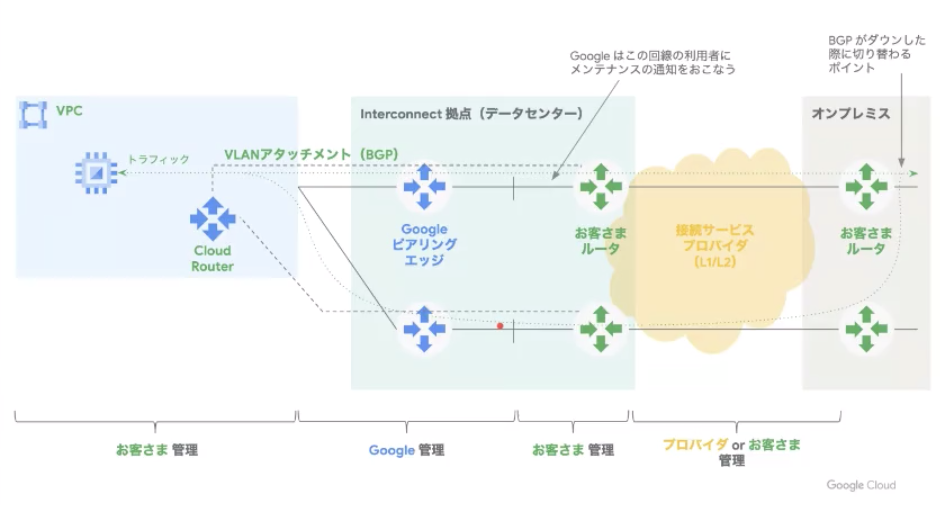

メンテナンス

メンテナンスにはGoogleのピアリングエッジや回線における物理的なメンテナンスと、Cloud Routerのソフトウェアのアップデートなどのソフトウェア的なメンテナンスがあります。物理的なメンテナンスの際には一週間以上前にメールで通知が行われます。また、Partner Interconnectでは通知はサービスプロバイダに対して行われることになります。

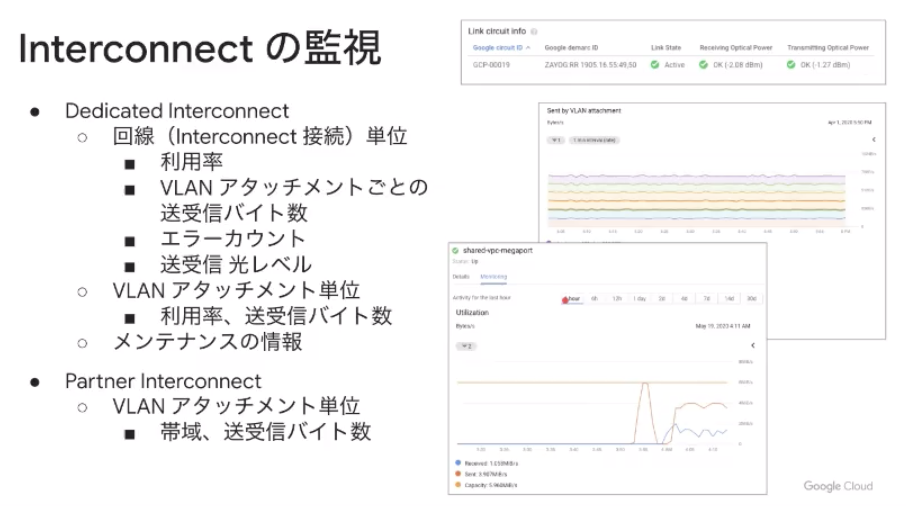

Cloud Interconnectの監視

Dedicated Interconnectでは回線単位での監視を行うことが可能です。利用率やエラーカウント等をコンソール上で確認することが可能です。

Partner Interconnectでは物理的な回線の情報はないため、VLANアタッチメント単位での監視を提供しています。

接続の責任分界点

Cloud Interconnectではパッチパネルが責任範囲の分界点となります。パッチパネルよりもユーザー側で発生した物理回線の異常などはSLAの範囲の対象外となります。

Cloud Routerによるルーティング

BGPのスピーカーとなるCloud Routerの仕組みについてご紹介します。

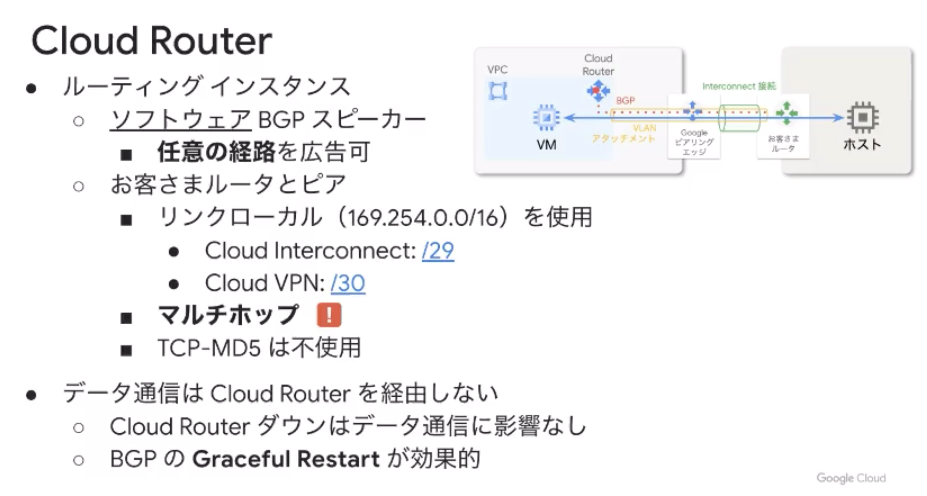

Cloud Routerの仕組み

Cloud RouterはBGPスピーカーとしてピアを確立する役割を果たしています。

しかし、Cloud Routerはコントロールプレーンとして存在するためであり、実際のデータ通信はCloud Routerを経由することなくVMにアクセスします。

そのため、Cloud Routerのダウンは必ずしもデータ通信に影響があるわけではありません。また、Cloud Routerまでの経路にはいくつかのルーターを経由するため、前述した通りマルチホップが必要となります。

Graceful Restart

Graceful Restartとは、BGPがダウンしても一定時間パケットの転送を継続する仕組みです。この設定を有効化することにより、Cloud Routerがメンテナンス等によりBGPの経路交換が行えない状態となった場合でもデータ通信を継続して行うことが可能です。

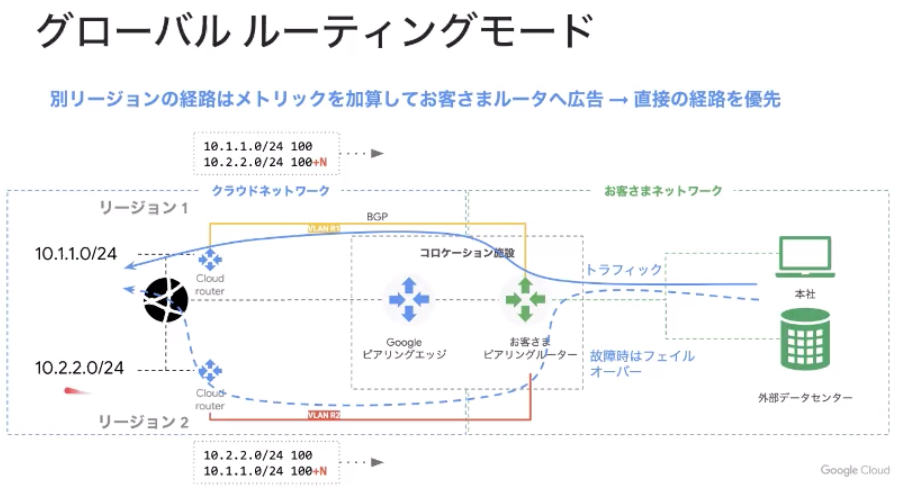

グローバルルーティングモード

Cloud Routerではルーティングモードを「リージョン」と「グローバル」の2種類から選択することが可能です。リージョンルーティングモードでは、Cloud Routerが存在するリージョンのサブネットの経路情報のみをユーザー側のルーターに広告しますが、グローバルルーティングモードではVPCネットワーク内の全てのサブネットの経路情報を広告することができます。

Cloud Routerは、自分のリージョンではないルートを広告する場合にメトリックを加算してユーザー側のルーターへ広告することで、優先度を設定し、直接の経路を優先することができます。

例えば上図でグローバルルーティングモードが選択されている場合、リージョン1のCloud Routerは自身のリージョンのサブネットとリージョン2のサブネットを両方ユーザー側に広告しますが、リージョン2のサブネットはメトリックを加算して優先度を下げて広告します。同時にリージョン2のCloud Routerからも自身のリージョンのサブネットが広告されますが、メトリックは加算されません。

これにより、ユーザー側のルーターがリージョン2にルーティングを行う場合、直接の経路であるリージョン2のCloud Router経由の経路が優先されて転送が行われ、リージョン2のCloud Routerがダウンしている場合にリージョン1のCloud Router経由でリージョン2に転送される、という冗長経路を実現することができます。

様々なサービスへの接続

Cloud InterconnectではVMだけでなく様々なサービスに接続することができます。それぞれの接続方法についてご紹介します。

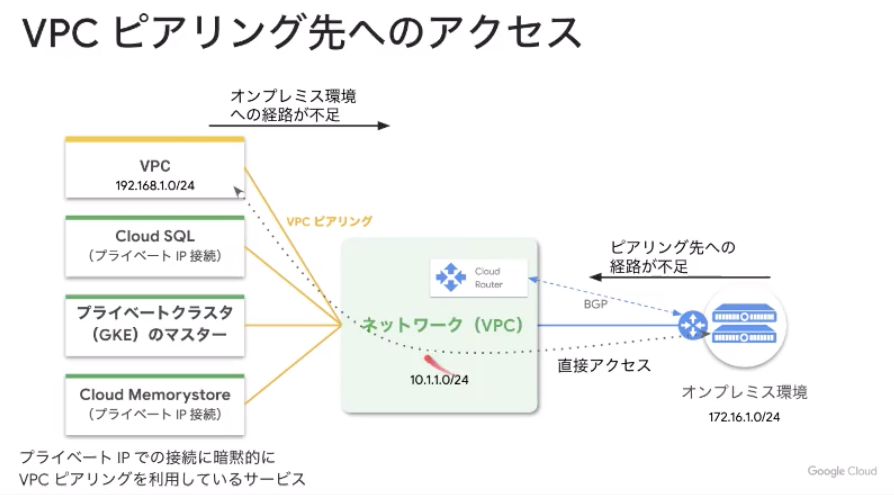

VPCピアリング先へのアクセス

VPCピアリングは、VPCに対して他のVPCをプライベートネットワーク経由で接続する仕組みです。

自身で作成したVPC同士だけではなく、Cloud SQLやCloud MemorystoreといったGoogle Cloud上のいくつかのサービスと自身のVMを接続する際にもVPCピアリングが利用されています。

ユーザー側のルーターはBGPのピアを確立したCloud Routerの存在するVPC内の経路情報のみが広告されているため、そのままではVPCピアリング先にアクセスすることはできません。また同様に、VPCピアリングで接続された先のネットワークではオンプレミス環境の経路情報が不足しています。

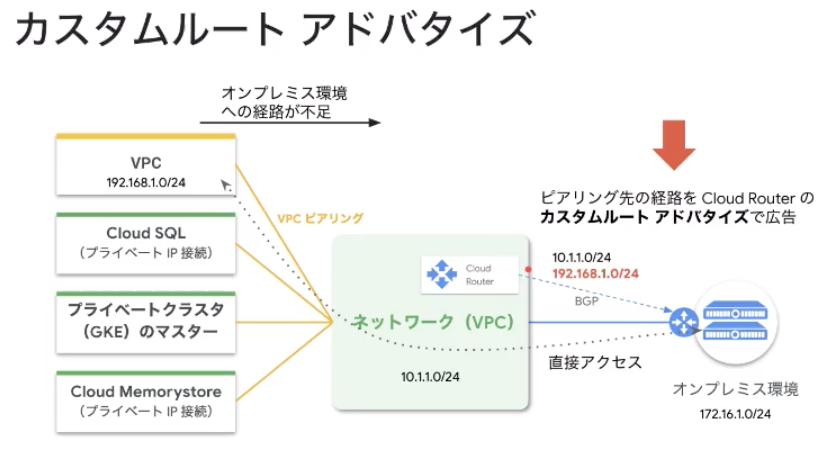

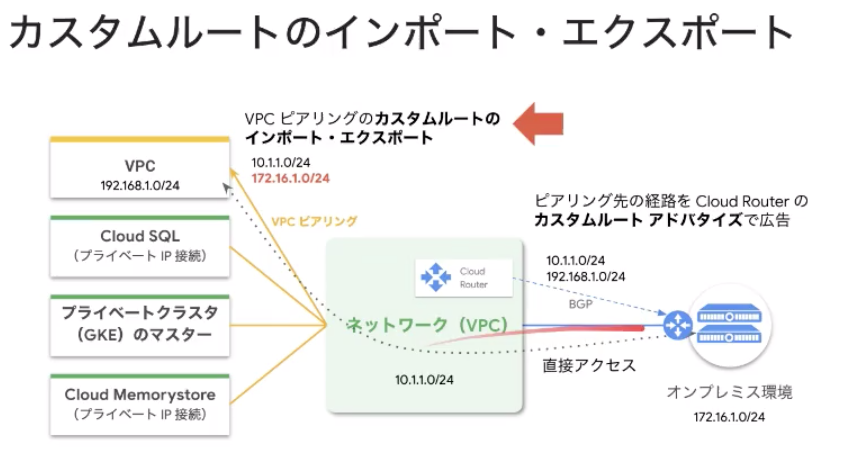

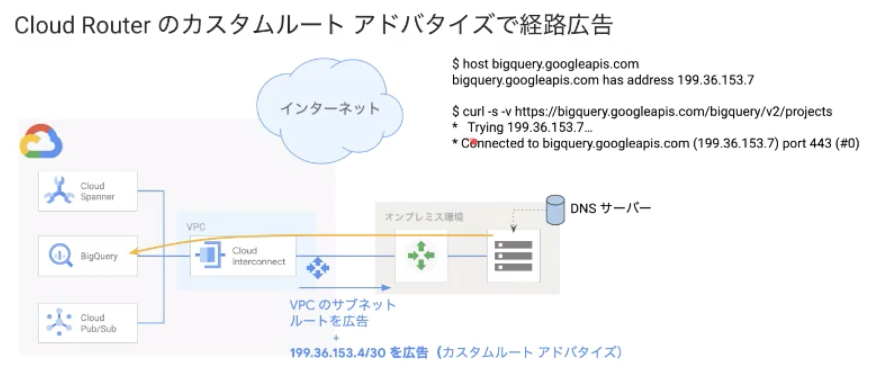

カスタムルートアドバタイズ

そこで利用するのがCloud Routerのカスタムルートアドバタイズという機能です。この機能を利用することで、ピアリング先の経路情報をオンプレミス側にアドバタイズすることができます。設定は非常に簡単で、コンソールからCloud Routeの「Custom Route」という項目にピアリング先のIPアドレスを入力するだけです。

カスタムルートのインポート・エクスポート

また、オンプレミス側の経路情報をVPCピアリング先に広告するためにはVPCピアリングの設定において、インポートとエクスポートを設定する必要があります。オンプレミス環境と接続しているVPCはオンプレミス側への経路を持っているため、エクスポートの設定を行い、VPCピアリング先ではインポートの設定を行います。

また、Google CloudのマネージドサービスではVPCピアリングにおいてインポートの設定はすでに設定済みですので、自身のVPC側でエクスポートの設定をすることでオンプレミス環境の経路情報を伝える事ができます。

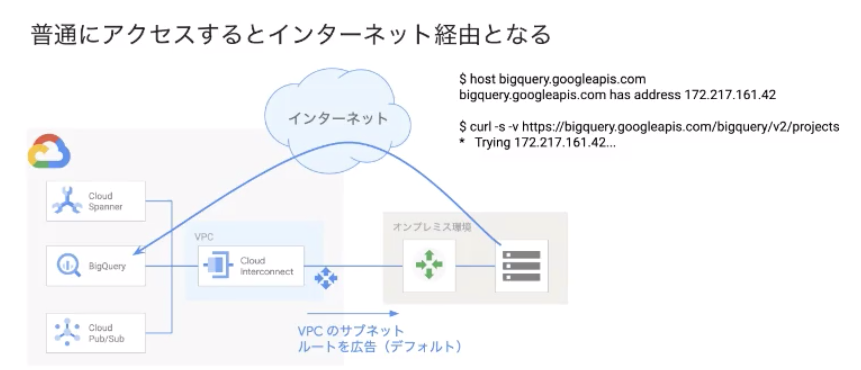

オンプレミス環境からサービスへのプライベート接続

次に、Cloud Interconnectを経由して、オンプレミス環境にあるホストからプライベートネットワークによりAPIのサービスに接続する方法をご紹介します。

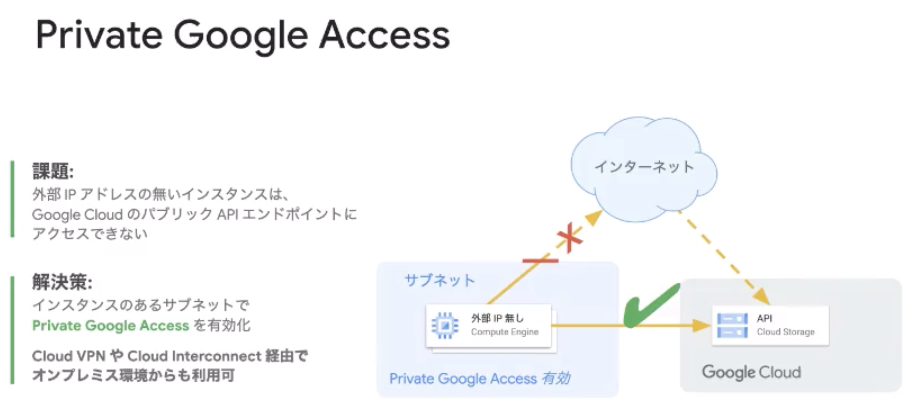

Private Google Access

Google Cloudでは、Private Google Accessというサービスを提供しています。通常APIのサービスにアクセスする際には外部IPアドレス経由での接続となりますが、Private Google Accessを利用することで内部IPでのアクセスが可能となります。また、この機能はVPC内だけではなく、Cloud VPNやCloud Interconnectを経由してオンプレミス環境からも利用することができます。

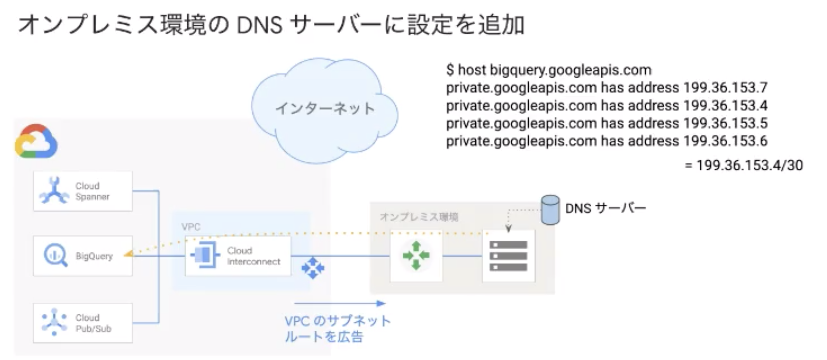

オンプレミス側のDNSにレコードを追加

通常はAPIエンドポイントであるFQDN ( Fully Qualified Domain Name )にアクセスすると、グローバルIPアドレスで名前解決が行われます。そのため、まずはオンプレミス側のDNSやhostsファイルに、利用するサービスのプライベートIPをレコードとして登録します。

Cloud Routerのルーティング設定を変更

次に、Cloud Routerのカスタムルートアドバタイズを利用し、そのIPアドレスを広告します。これでオンプレミス側からサービスの内部IPに向けてアクセスすることができるようになります。

サーバーレスVPCアクセス

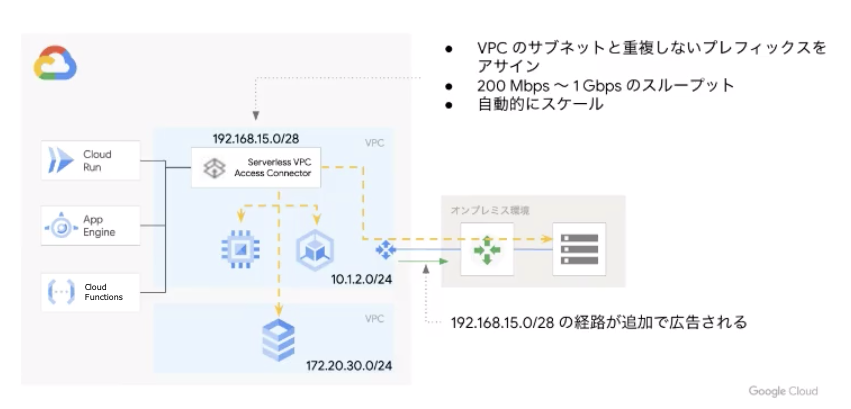

いままでは、オンプレミス環境からの接続方式についてご紹介してきました。ここではGoogle Cloud上のApp EngineやCloud FunctionsといったサーバーレスのサービスからCloud Interconnectを経由してオンプレミス環境に接続する方式について検討します。

サーバーレスVPCアクセスコネクタ

サーバーレスのサービスからオンプレミス環境に接続する場合、VPC内にサーバーレスVPCアクセスコネクタを作成します。アクセスコネクタはVPCのサブネットをアサインするため、その経路はサブネットとして自動的にオンプレミス側に広告されます。

Cloud Interconnectの料金

Cloud Interconnectの料金についてご紹介します。また、この情報は2020年6月時点の情報となりますので、最新の情報はホームページでご確認ください。

Dedicated Interconnectの場合、10Gbpsでは月額$1,700 / 本、100Gbpsでは月額$13,000 / 本と設定されています。それに加えて、VLANアタッチメントの費用として月額$72 / 本が必要となります。

Partner Interconnectでは、50MbpsでVLANアタッチメント費用として月額$39~ / 本となっており、帯域に応じて値段が変動します。また、サービスプロバイダとの接続においてもコストが必要です。

費用発生のタイミング

| Dedicated Interconnect | Interconnect(物理)接続 | 開始 | Interconnect接続が全てのテストにパスして利用可能になった時、もしくはオーダーから30日経過 |

| 終了 | ユーザーによるInterconnect接続削除時 | ||

| VLANアタッチメント | 開始 | ユーザーによるVLANアタッチメント作成時 | |

| 終了 | ユーザーによるVLANアタッチメント削除時 | ||

| Partner Interconnect | VLANアタッチメント | 開始 | サービスプロバイダによるVLANアタッチメント作成時 |

| 終了 | サービスプロバイダ、もしくはユーザーによるVLANアタッチメント削除時 |

課金が発生するタイミングに関して、物理的な接続(Interconnect接続)の場合、Interconnectが全てのテストにパスして実際に利用可能である状態になった時から課金が発生します。しかし、オーダーしてから放置していた場合でも30日が経過するとその時点で課金が発生するため、注意が必要です。

また、VLANアタッチメントに関しては作成時に課金が開始されるようになっています。

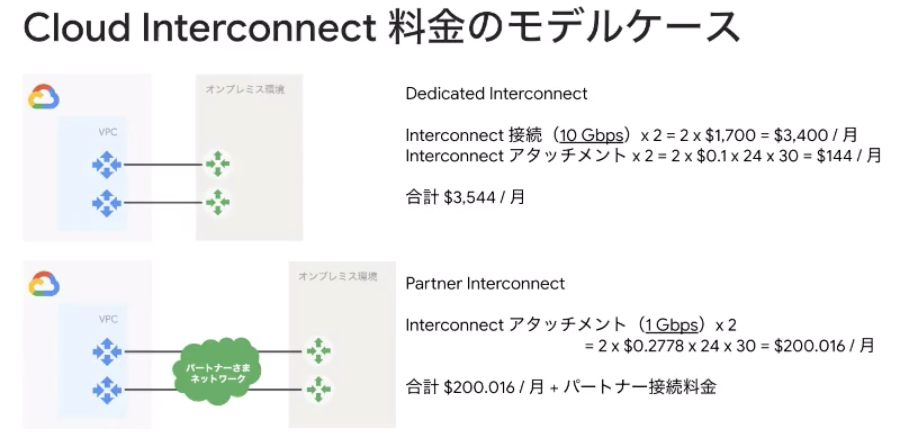

料金モデルケース

上図はモデルケースにおいてCloud Interconnect接続に実際にかかる金額を試算したものです。

Dedicated Interconnectではオンプレミス環境から10Gbpsの2本の回線を利用し、VLANアタッチメントをCloud Routerごとに1つずつ作成した場合のモデルです。

Partner Interconnectでは1GbpsのVLANアタッチメントを2本作成した場合の料金を試算しています。

上記の金額に加えて、トラフィックの費用とデータセンター事業者への費用などが発生します。

データ通信量

データ通信量として、Google Cloudからダウンロードする方向であるアウトバウンドの通信に対して課金が発生します。データ通信量は地域によって異なりますが、Peeringを利用したインターネット経由での通信よりもCloud Interconnect経由での通信の方が安く設定されています。

まとめ

この記事では、ハイブリッドクラウドの構築に必要となるオンプレミス環境との接続について、Cloud Interconnectの接続方式に焦点を当てて解説しました。専用線経由でGoogle Cloudの様々なサービスと接続することのできるサービスであり、セキュアな通信を考慮する場合に検討する必要があります。

また、ここでご紹介した内容の具体的な設定方法や手順については次回開催のセミナーにて詳細に解説しておりますので、是非ご確認ください。

【Webinar SP】Google Cloud ハイブリッド クラウド セミナー(全3回)開催のご案内

G-genは、Google Cloud のプレミアパートナーとして Google Cloud / Google Workspace の請求代行、システム構築から運用、生成 AI の導入に至るまで、企業のより良いクラウド活用に向けて伴走支援いたします。

Contactお問い合わせ

Google Cloud / Google Workspace導入に関するお問い合わせ