- ホーム

- お役立ち

- Google Service

- 【 Google Cloud 入門編・第31回】 ネットワークにサブネットを追加する

【 Google Cloud 入門編・第31回】 ネットワークにサブネットを追加する

- Cloud

- GCP入門編

- VPC

Web サービスの構築を行う場合、 Web サーバー、 アプリケーションサーバー、データベースサーバーに分け、 Web サーバーからはアプリケーションサーバーと通信し、アプリケーションサーバーがデータベースサーバーと通信する構成にする場合があります。

また、セキュリティ上の理由から、特定のインタンスや、インスタンス群へのアクセスを制御したい場合もあるでしょう。

GCP でネットワークを分割し、インスタンス同士のアクセスをきめ細かく制御するには、 Virtual Private Cloud (VPC) を使用します。

この記事では、 VPC についての解説と、実際に VPC を作成してサブネットを追加するデモを通して、 VPC についての理解を深めることを目的としています。

目次

Virtual Private Cloud (VPC) とは

VPC は、GCP の中にプライベートなネットワークを構築することができる機能です。 サブネットを作成し、インスタンスがどのサブネットに接続するかということを制御できる他、ファイアーウォールのルールを作成し、アクセス制御を行うことも可能です。

物理的なネットワークを構築したことがある方なら、サーバーに LAN ケーブルを接続し、スイッチで VLAN を設定してネットワークを切り分けるといったことを行ったことのある方もいらっしゃるでしょう。これと同様でかつ非常に柔軟な仮想ネットワーク環境を GCP 上で構築できるのが VPC と言えます。

さらに、VPN 機能を使用することで、 GCP とオンプレミス環境を暗号化されたトンネルで接続するといったことも可能です。

それでは、早速 VPC を使用してみましょう。本記事のデモでは、 VPC ネットワークを追加し、サブネットの追加を行います。さらに、 作成した VPC ネットワークにインスタンスを接続します。

VPC ネットワークを追加する

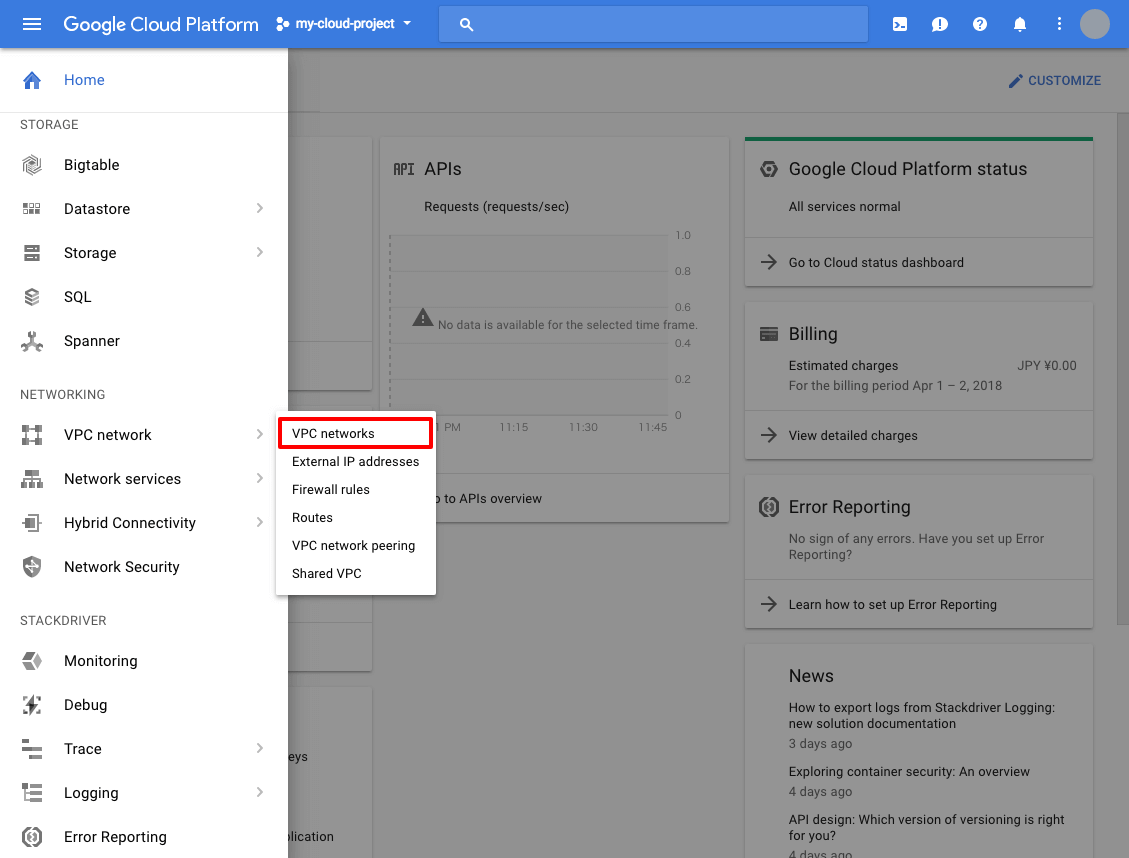

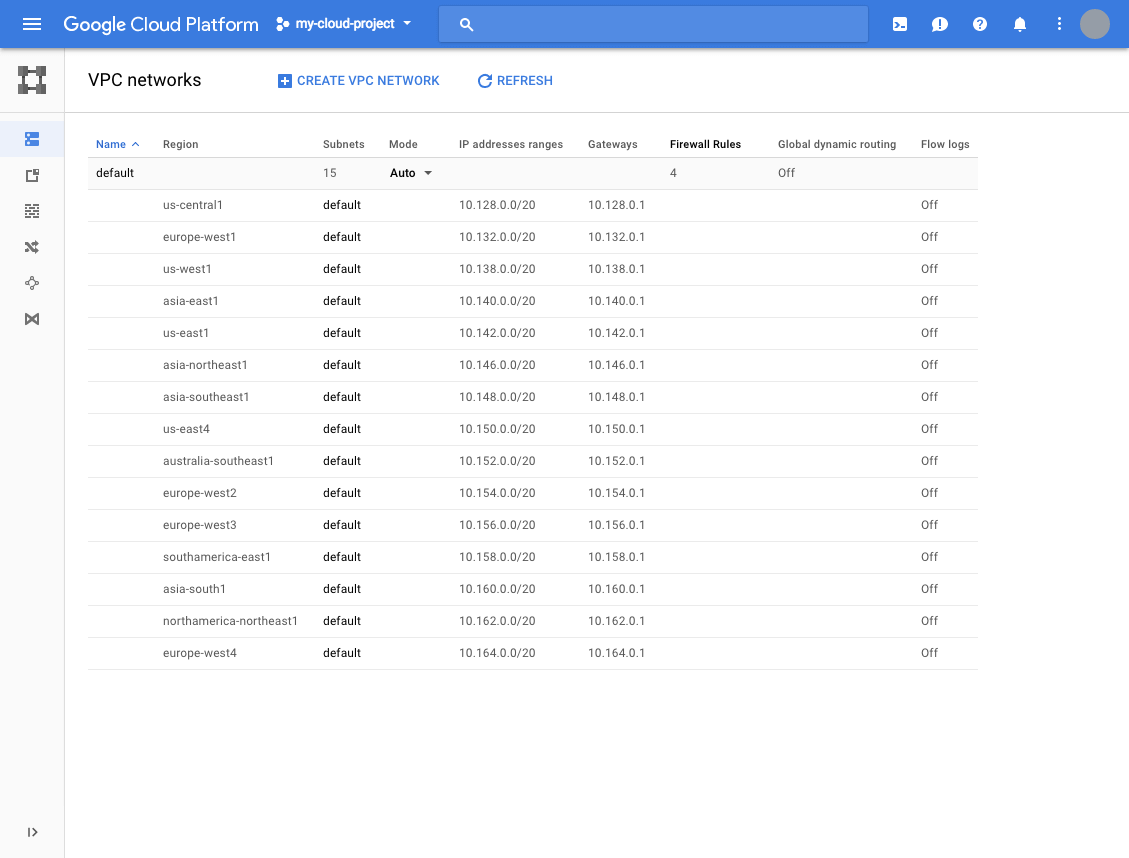

まずは VPC ネットワークを追加します。 GCP のコンソールをブラウザで開き、左側のメニューから [ VPC network ] 、 [ VPC networks ] のメニュー項目をクリックします。

下の画像のように VPC ネットワークの一覧画面が表示されます。初期状態では default という名前の VPC ネットワークと、 default ネットワークに属する各リージョンのサブネットが表示されています。

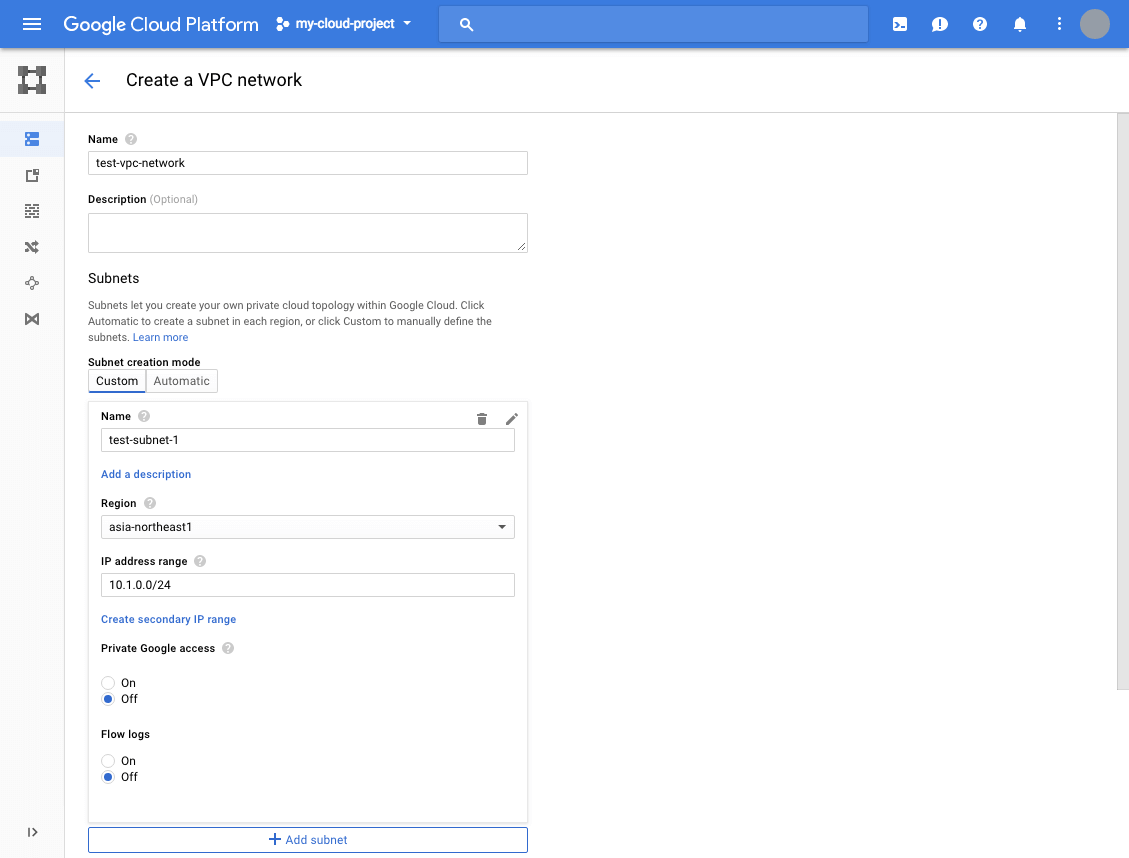

ここで、画面上部に表示されている [ CREATE VPC NETWORK ] をクリックします。下の画像の新規 VPC ネットワークの作成画面に遷移しますので、 [ Name ] に "test-vpc-network", [ subnet creation mode ] は "Custom" を選択した状態とします。

[ subnet creation mode ] はサブネットの作成モードを指定する項目です。 サブネットは IP アドレスの範囲と、そのサブネットが所属するリージョンから構成されます。 サブネットの作成モードは VPC ネットワークに対して設定され、 "Custom" を選択すると、サブネットの IP アドレスのレンジを CIDR 表記で指定し、ユーザーがサブネットを作成するモードとなります。 "Automatic" を選択すると、すべてのリージョンにあらかじめ IP アドレスの範囲が指定された状態でサブネットが作成されます。本デモでは、"Custom" を選択します。

その下にはサブネットの設定画面が表示されています。 [ Name ] に "test-subnet-1" と入力し、リージョンは "asia-northeast1" を選択します。 [ IP address range ] は "10.1.0.0/24" と入力します。

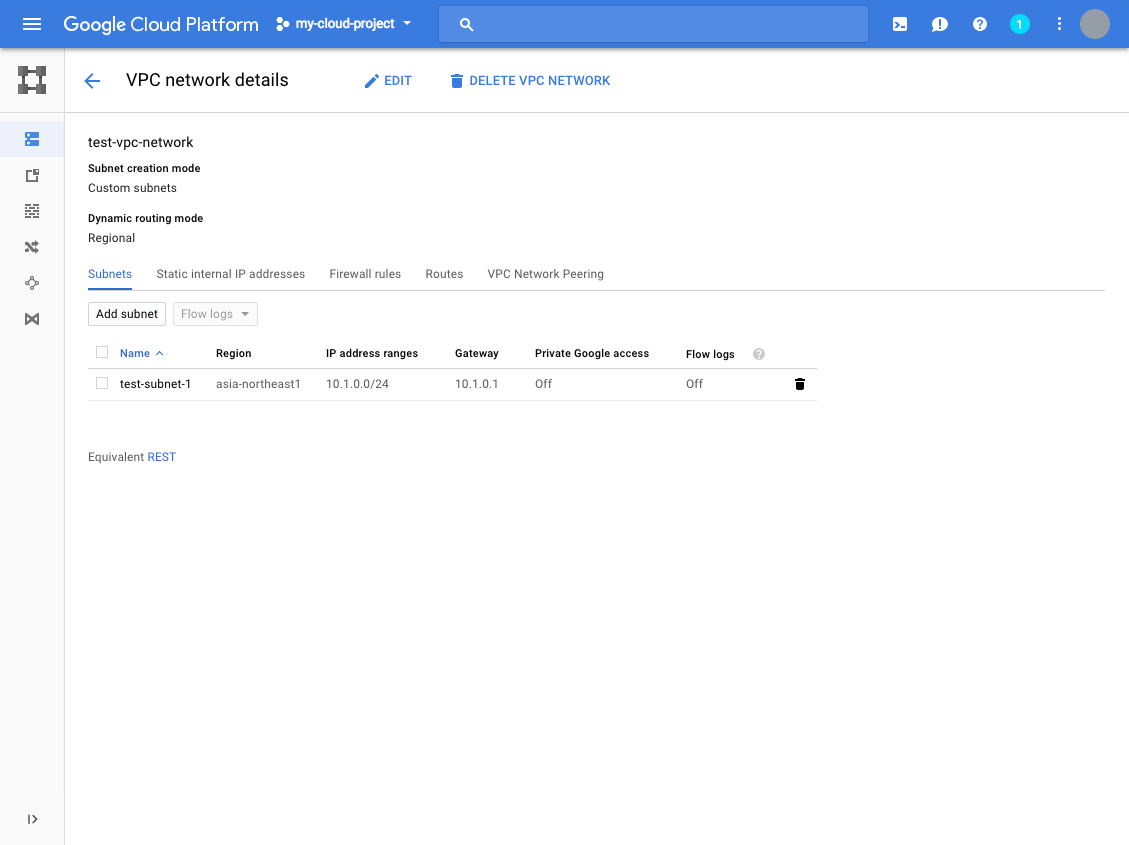

[ Dynamic routing mode ] は "Regional" が選択されたままとし、 [ Create ] ボタンをクリックしましょう。画面が遷移してしばらくしたのちに、下の画面のように一覧画面に "test-vpc-network" が追加されたことが確認できるでしょう。

[ test-vpc-network ] をクリックすると、 VPC ネットワークの詳細表示画面が表示されます。この画面では、サブネットの追加や削除、編集が行える他、ファイアーウォール ルールの編集を行ったり、静的 IP アドレスの予約を行うことが可能です。

test-vpc-network はまだファイアーウォールのルールが一つもない状態です。この状態では、このネットワーク中に接続されたインスタンスには SSH でアクセスすることもできない状態となっています。

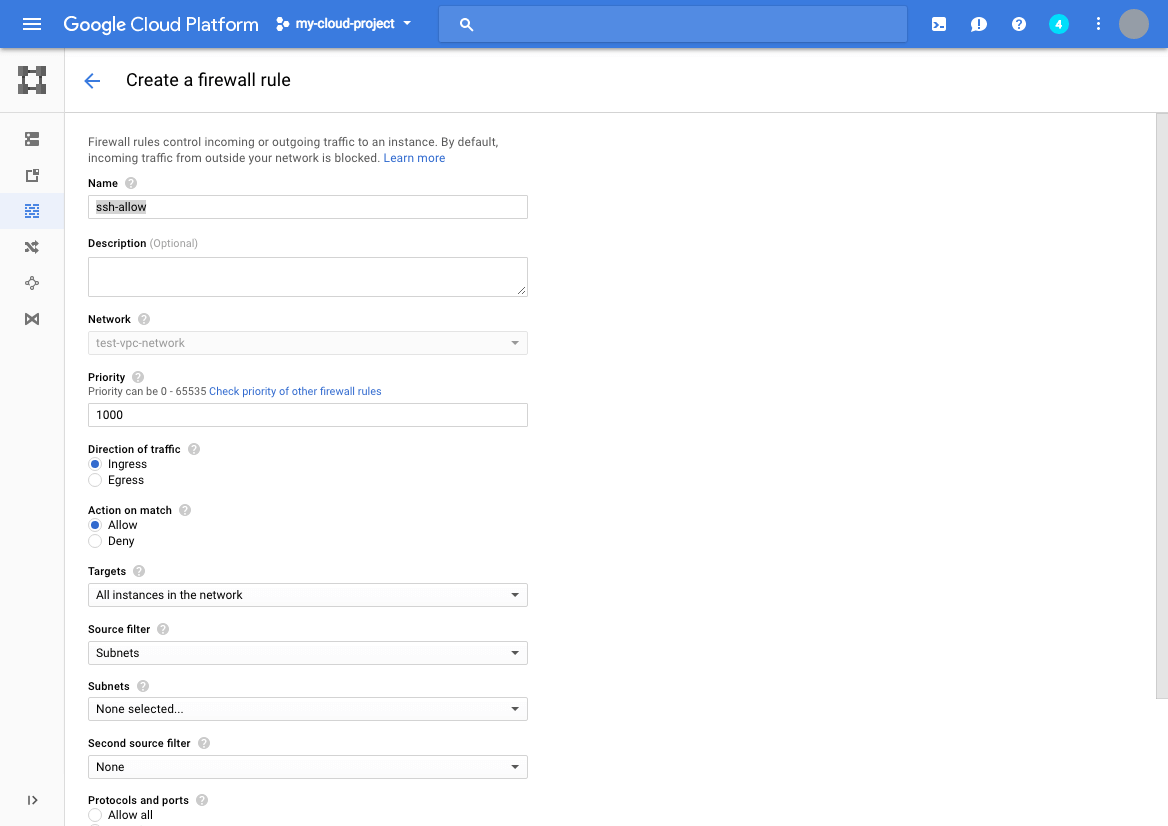

ですので、まずはSSHを許可するルールをこのネットワークに追加しましょう。 [ Firewall rules ] タブをクリックし、そこに表示された [ Add firewall rule ] ボタンをクリックします。

上の図のように、ルールの新規作成画面が表示されますので、 [ Name ] に "ssh-allow", [ Source filter ] は [ IP Ranges ] を選択し、 [ Source IP Ranges ] に "0.0.0.0/0" と入力します。さらに、 [ Protocols and ports ] の入力欄に "tcp:22" と入力して [ Create ] をクリックします。

ネットワーク内にインスタンスを立ち上げて確認する

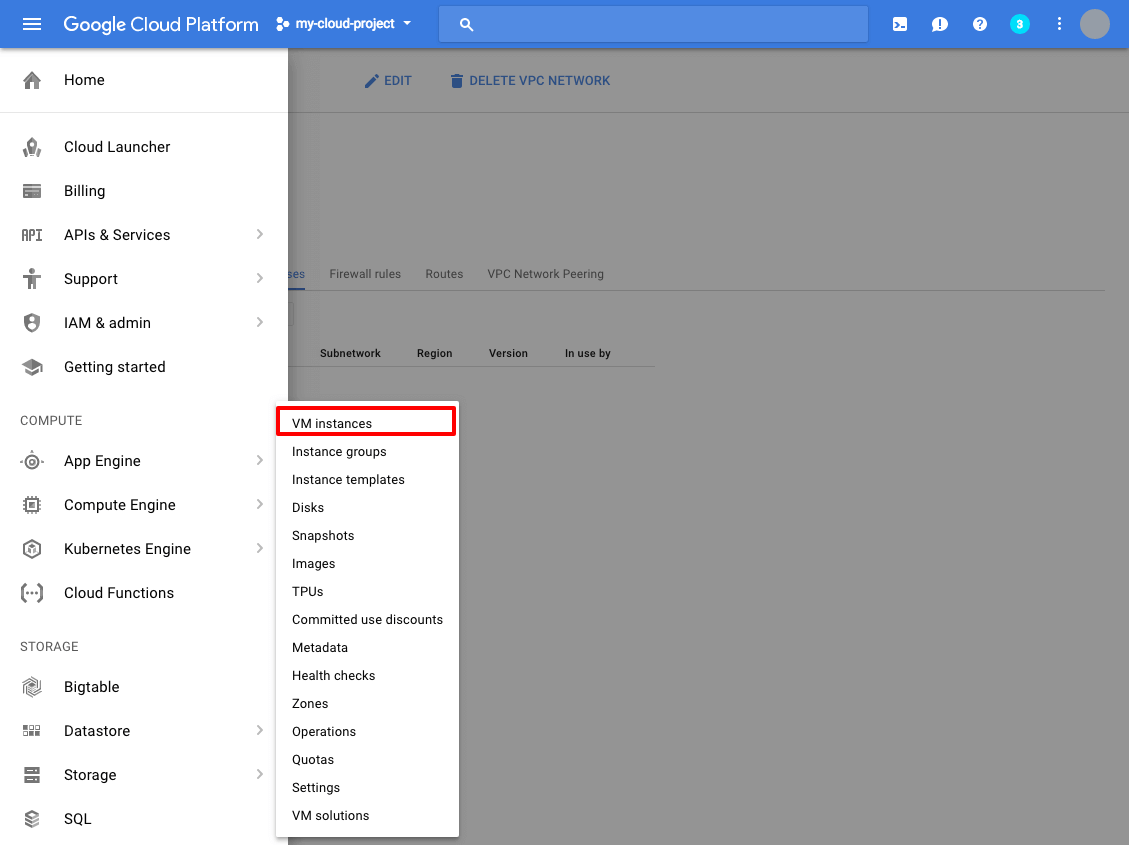

次に、作成したネットワークに所属するインスタンスを立ち上げましょう。左側のメニューから、 [ Compute Engine ], [ VM instances ] メニューをクリックします。

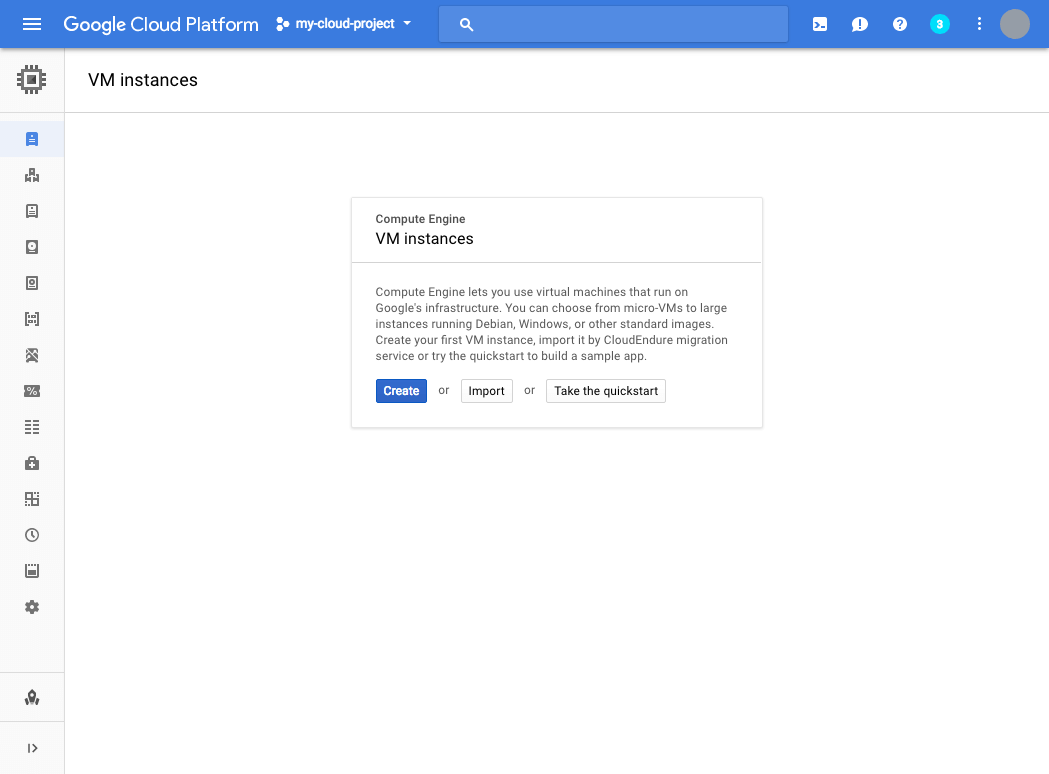

特にインスタンスが立ち上がっている状態でなければ、下の図の画面が表示されていることでしょう。

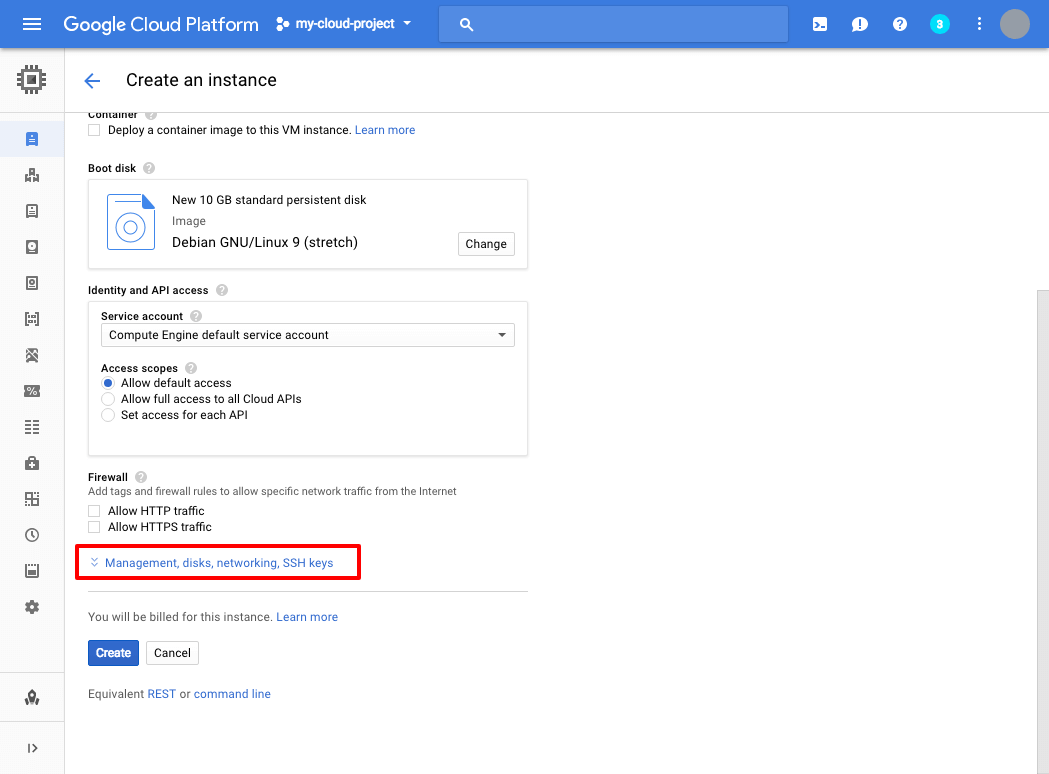

ここで、 [ Create ] ボタンをクリックし、インスタンスの作成画面に移動します。 [ Zone ] を "asia-northeast1-a" と選択します。そして、下の画像の赤い囲いの、 [ Management, disks, networking, SSH keys ] をクリックし、詳細な設定項目を表示します。

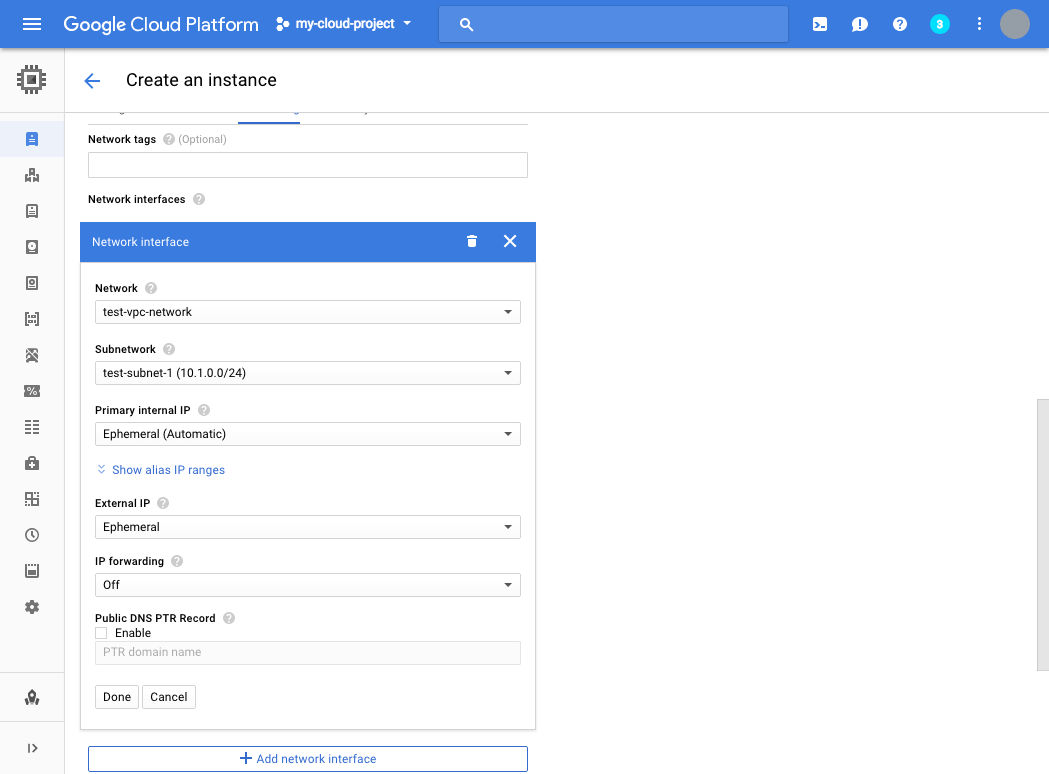

次に、 [ Networking ] タブをクリックし、 [ Network Interface ] の下の "default" と書かれている部分をクリックすると、下の画像のようにネットワークの設定項目が表示されます。

ここで、[ Network ] を先ほど作成した "test-vpc-network" と選択します。

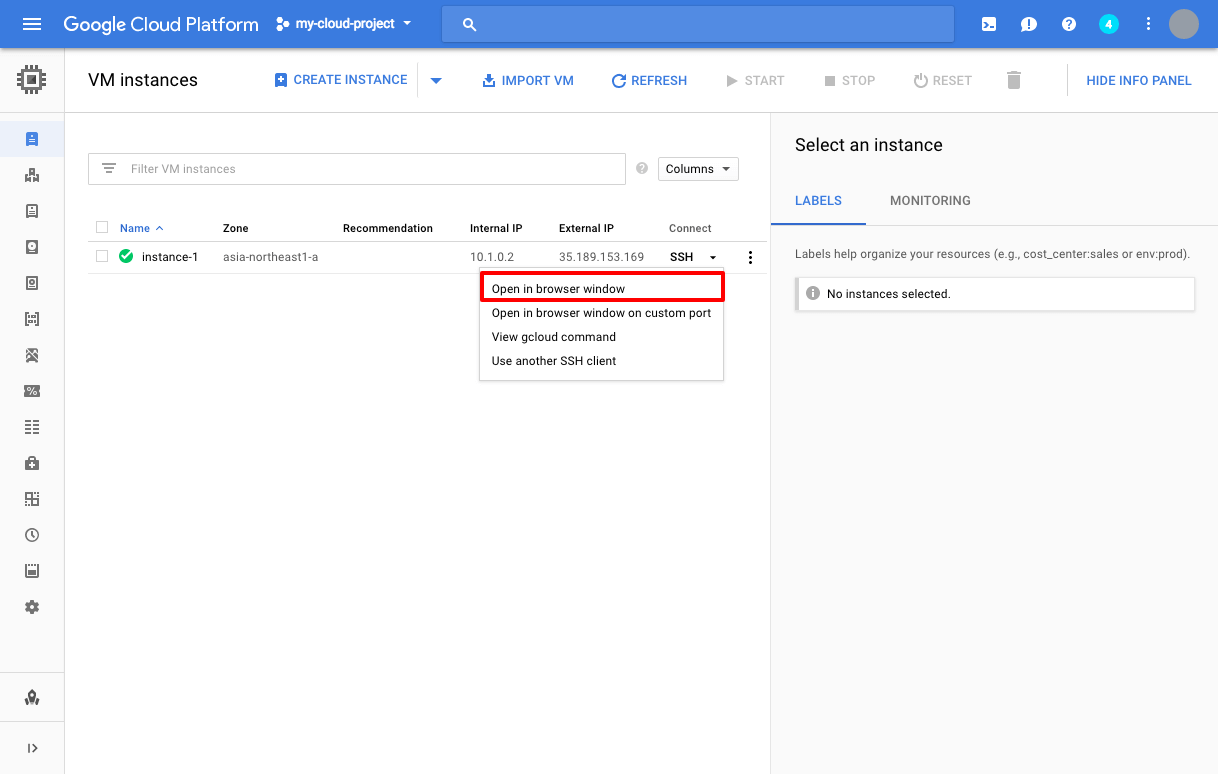

ここまで設定が完了したら、 [ Create ] ボタンをクリックします。下の画像のように、インスタンスが立ち上がり、 "internal IP" が先ほど作成したサブネット 10.1.0.0/24 のネットワークのアドレスとなっていることがわかるかと思います。

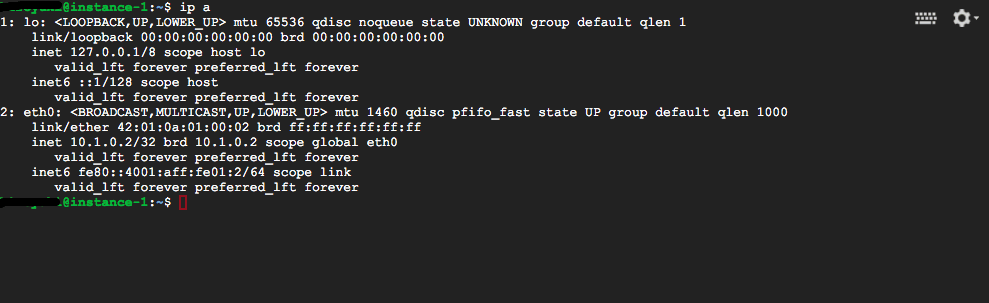

赤枠で囲われている [ Open in browser window ] をクリックすることで、 SSH クライアントが起動します。ここで、ip a と入力して実行すると、下の図のように、設定したサブネットのIPアドレスがアサインされていることがわかります。

いかがでしたでしょうか。非常に簡単にネットワークを追加し、サブネットを追加することができました。VPC を活用することで、インスタンスが所属するネットワークを切り分け、役割ごとにネットワークを分割してトラフィックを分けることが可能です。

次の記事で紹介するアクセス制御の機能と合わせて使うことで、セキュリティの高いネットワーク構成を簡単に構築することが可能です。本番環境を構築する際に、是非導入を検討して頂ければと思います。

G-genは、Google Cloud のプレミアパートナーとして Google Cloud / Google Workspace の請求代行、システム構築から運用、生成 AI の導入に至るまで、企業のより良いクラウド活用に向けて伴走支援いたします。

Contactお問い合わせ

Google Cloud / Google Workspace導入に関するお問い合わせ