- ホーム

- お役立ち

- Google Service

- web アプリケーションを脅威から守る! Google Cloud (GCP)を活用したセキュリティ対策を一挙に紹介

web アプリケーションを脅威から守る! Google Cloud (GCP)を活用したセキュリティ対策を一挙に紹介

- Cloud

- Cloud Armor

- Google Cloud Day

- アプリケーション

- セキュリティ対策

本記事は、2021年5月27日に開催された Google の公式イベント「 Google Cloud Day : Digital '21 」において、 Google Cloud セキュリティスペシャリストのペインディヴィッド氏が講演された「 Google Cloud で Web の脅威に立ち向かう」のレポート記事となります。

今回は Google Cloud (GCP)の様々な機能を活用したセキュリティ対策を一挙にご紹介しています。

なお、本記事内で使用している画像に関しては Google Cloud Day : Digital '21 「 Google Cloud で Web の脅威に立ち向かう」を出典元として参照しております。

それでは、早速内容を見ていきましょう。

web アプリケーションに対する脅威

web アプリケーションとは、 web ベースで動作するアプリケーションのことです。原則、 web アプリケーションはインターネットと繋がっており、とてもオープンな仕様であるため、様々なセキュリティ上の脅威にさらされています。

bot 攻撃

bot とは、人が介在せずに自動的に web とやりとりを行うソフトウェアやスクリプトのことです。この bot を利用して、不正に web サイトへアクセスしたり、悪意を持った攻撃を仕掛けるといったケースが見受けられます。

他にも、不正なトランザクションの実行、 web スクレイピング( web サイトから情報を抽出する技術)、パスワードのリスト型攻撃など、 bot による脅威は多岐にわたります。悪意を持った第三者が、このような bot による攻撃を仕掛けてきた場合、企業は多大な損失を被る可能性があります。

web 攻撃

近年、 IT の発展に伴い web 攻撃も多様化かつ高度化しています。 web 攻撃の代表的な例としては、特定サーバーに対して大量データを複数コンピュータから送る DDoS 攻撃などが挙げられます。

このような web 攻撃を受けた場合、サーバーやネットワーク機器に大きな負荷が発生し、ユーザーがアプリケーションにアクセスできなくなったり、ネットワークの遅延が起こったりします。結果として、業務が停止するだけでなくユーザーの信用を失うリスクもあります。

フィッシング

フィッシングとは、ユーザーを偽の URL に誘導し、正規ページに偽装した web サイト上で ID やパスワードなどの個人情報を入力させて詐取する行為です。この誘導先となる偽のサイトはフィッシングサイトと呼ばれています。

フィッシングによる個人情報の詐取は IPA ( Information-technology Promotion Agency :情報処理推進機構)が発表している「情報セキュリティ10大脅威」において2年連続で2位にランクインするなど、とても被害数の多い脅威となっています。

シークレット情報の流出

シークレット情報とは、 web アプリケーションにアクセスするためのシークレット(秘密の)情報です。このシークレット情報が流出した場合、悪意のある第三者が web アプリケーションに容易にアクセスできてしまいます。

結果として、 web アプリケーションの不正利用や機密情報の搾取に繋がるリスクがあります。万が一、自社が保有する個人情報が漏洩した場合には、もはや取り返しのつかない事態に発展します。

Google Cloud (GCP)とは?

Google Cloud (GCP)は、 Google が提供するパブリッククラウドサービスです。同じ種別のサービスとしては、 Microsoft 提供の「 Azure 」や Amazon 提供の「 AWS 」などが挙げられます。

Google Cloud (GCP)は、セキュアで高い安定性を持つ Google の IT プラットフォーム環境を自社で利用することができます。ビッグデータや機械学習における活用のほか、 Google Workspace との連携など、『クラウド利用を越えた先の IT 戦略』をシームレスに実現することが可能です。

また、月間60億時間分の動画を再生する YouTube や、10億人のユーザーが利用している Gmail と同じインフラをベースとしているため、高速で安定したパフォーマンスとスケールを実現します。さらに、第三者認証取得のハイレベルなセキュリティを備えているため、安心して実業務に利用することができます。

加えて、 Google Cloud (GCP)には Google App Engine や Google Kubernetes Engine など、 web アプリケーションを開発するための機能も備えられており、これらを他の Google Cloud (GCP)サービスと連携することで、様々な脅威に対して適切なセキュリティ対策を行いながら web アプリケーションを構築・運用できます。

それでは、具体的にどのようなセキュリティ対策があるのでしょうか?次章で詳しくご紹介します。

以下の記事に Google Cloud (GCP)の魅力をまとめています。

クラウド市場が急成長中?数あるサービスの中でGCPが人気の理由5選!

Google Cloud (GCP)を活用したセキュリティ対策を一挙紹介!

本章では、 Google Cloud (GCP)を活用したセキュリティ対策をご紹介します。これらを活用することで web アプリケーションにおける様々な脅威を回避できます。

以下、機能ごとに分けて詳細をご説明します。

Managed Certificates

Managed Certificates は Google が提供する電子証明書の管理サービスです。

web アプリケーションを公開する際はユーザーに対して信頼性を担保する必要があり、一般的には電子証明書を使うケースが多いです。電子証明書をロードバランサに設定することでアプリケーションの認証を実現でき、同時に通信を暗号化することも可能です。

本来、電子証明書には有効期限が設定されるため、都度更新が必要になりますが、 Managed Certificates を使えば電子証明書の有効期限の更新を自動化できます。そのため、自社の作業負荷を極力減らしながらセキュリティを強化できます。

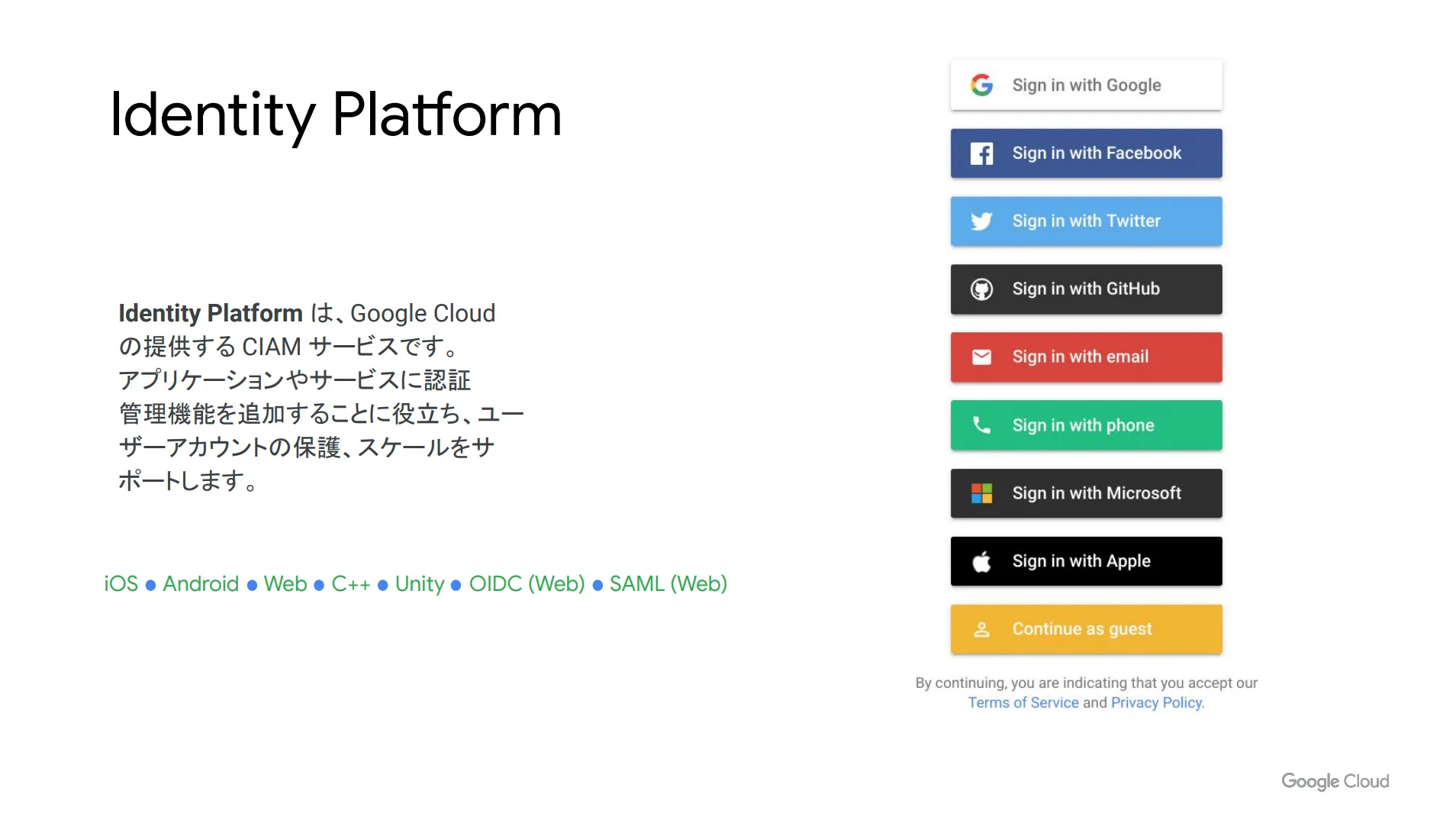

Identity Platform

Identity Platform は Google が提供する CIAM サービスです。 CIAM とは Consumer Identity and Access Management の略であり、ユーザー向けに特化した ID 管理や認証を行うためのサービスです。

Identity Platform を活用することで、各種アプリケーションに認証管理の機能を追加することができ、ユーザーアカウントの保護を実現できます。また、 Google アカウントだけでなく Twitter などの別サービスのアカウントでもアプリケーションにログイン可能になるため、ユーザー満足度の向上も期待されます。

reCAPTCHA Enterprise

reCAPTCHA とは Google が提供するセキュリティサービスの一つであり、デバイスを操作しているユーザーが bot なのか人間なのかを自動的に判別するためのツールです。

Google 検索で web サイトを閲覧している際、「正しい画像を選択してください」や「私はロボットではありません」のような表示を見たことがあると思います。ざっくり言えば、これらが reCAPTCHA と呼ばれているものです。

reCAPTCHA Enterprise は、この reCAPTCHA の機能をベースとした web サイト保護ソリューションであり、 Google Cloud (GCP)の製品として提供されています。そのため、 Google Cloud (GCP)の利用規約に準拠しており、「モバイル対応」や「2要素認証」など、 Google Cloud (GCP)のサービスならではの特徴を持っています。

さらに、リスクレベルを細かく判定できたり、アカウント確認やパスワードチェッカーなどの各種機能によってセキュリティを強化できるため、 bot によるリスクを最小限に抑えることが可能です。

reCAPTCHA Enterprise に関しては、以下の記事で詳しく解説しています。

web サイトのセキュリティ対策「 reCAPTCHA Enterprise 」とは?概要、メリット、料金体系、ユースケースまで徹底解説!

Secret Manager

Secret Manager は Google が提供するシークレット情報管理サービスであり、様々なシークレット情報を一元的に管理できます。

web アプリケーションに関するデータを格納する際、アプリケーションにアクセスするための重要なシークレット情報は個別に管理する必要があります。シークレット情報が漏洩した場合、悪意のある第三者がアプリケーションに不正アクセスするリスクがあるためです。

Secret Manager は AES 256 ビット暗号鍵でシークレット情報を暗号化し、データの機密性を高めます。また、自動または手動でレプリケーションも可能なため、バックアップも簡単に取得できます。さらに自動で複数のバージョンを保存するため、誤操作でデータを削除した場合でも安心です。

加えて、シークレット情報へのアクセスは個別に IAM で設定できるため、アクセス管理も容易に行うことができます。

Cloud DLP API

Secret Manager に関連して Cloud DLP API もご紹介しておきます。 Cloud DLP API はシークレット等の機密情報を検出するためのサービスです。

セキュリティ上の観点から、シークレット情報はコード内に入れるべきではありませんが、実際には気づかずにコード内に存在しているケースもあります。このような場合、 Cloud DLP API を活用すれば、簡単にシークレット情報を見つけることができます。

例えば、ディレクトリに存在するファイルをすべてスキャンして、 Secret Manager に移行すべきシークレット情報を一覧で抽出するなどの運用が可能であり、セキュリティを高める上で有効なソリューションだと言えます。なお、 Cloud DLP API で検出できる対象はパターン、リスト、正規表現など多岐にわたります。

加えて、データ検出だけでなくデータ変換に対応している点も Cloud DLP API の大きな特徴の一つです。匿名化、暗号化、日付変更など様々な対応が可能になります。なお、光学的文字認識(OCR)が搭載されている点も嬉しいポイントです。

Security Command Center

Security Command Center は Google Cloud (GCP)に搭載されているリスク管理ツールであり、以下の要素を確認することができます。

- 把握:どんなアセットがあるのか

- 保護:どんなリスクがあるのか

- 検出:そのリスクが実際に発生したのか

Security Command Center は web の脆弱性だけでなく、クラウドの脆弱性や CIS のような国際基準への適合可否を調べることも可能なため、自社のセキュリティチームが意識すべき点を一元的に確認できます。

また、 Security Command Center は脆弱性の検知だけでなく脅威検出の機能も搭載されており、問題が発見された場合には報告通知を行い、現状を改善するためのセキュリティ対策まで自動で行なってくれます。

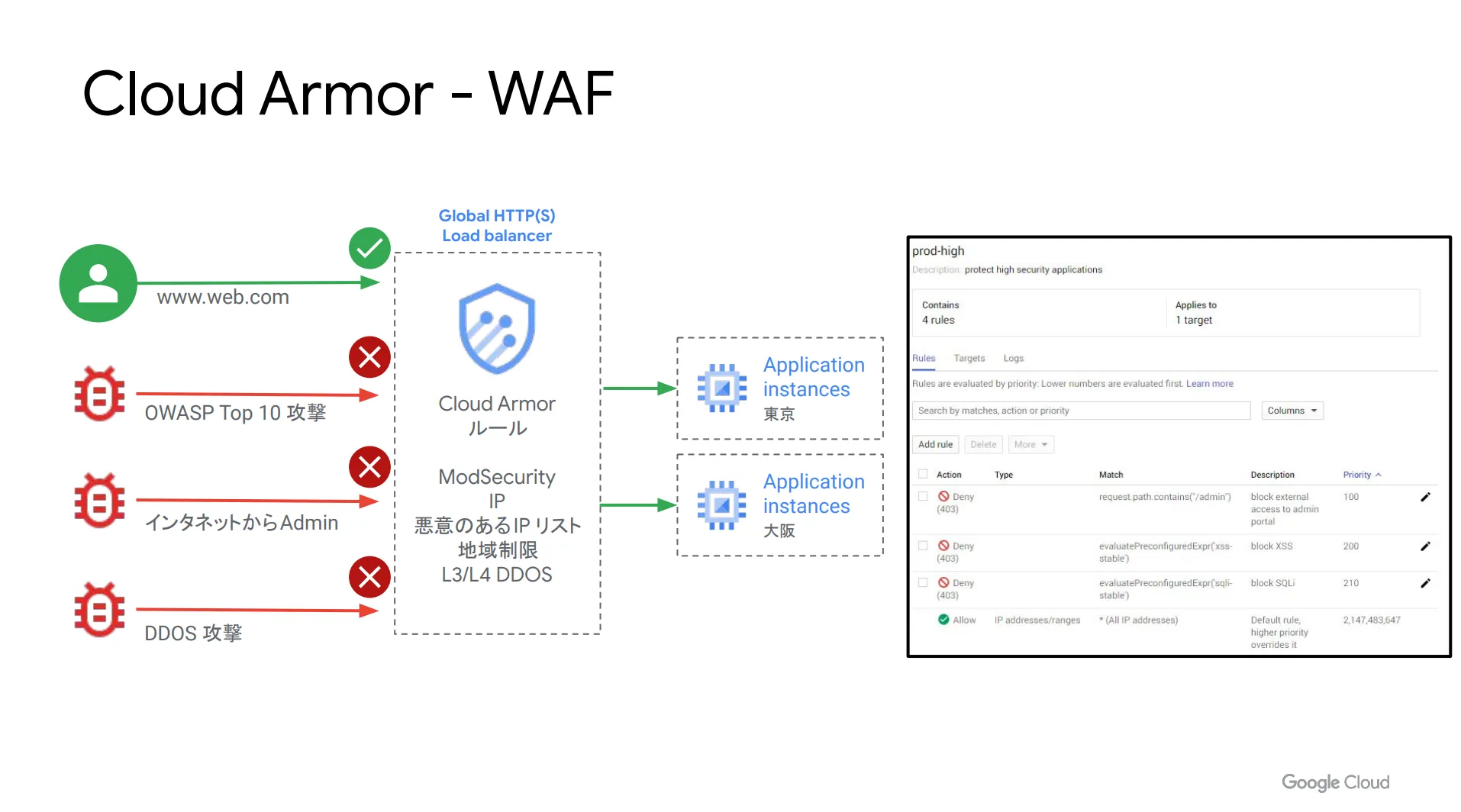

Cloud Armor

Cloud Armor は様々な攻撃からアプリケーションを守る WAF のような役割を持つサービスです。 WAF とは Web Application Firewall の略であり、 web アプリケーションの脆弱性を狙った攻撃に対するセキュリティ対策を意味する言葉です。

Cloud Armor では、 DDoS 攻撃に対する防御や IP アドレスによる通信制限、 OWASP の ModSecurity に基づいた WAF ルール等のセキュリティ機能を有効化することができます。OWASP とは Open Web Application Security Project の略であり、ソフトウェアや Web アプリケーションのセキュリティ分野の研究やガイドラインの作成、脆弱性診断ツールの開発などを行なっているコミュニティの名称です。

また、防御するだけではなく、どのような攻撃が行われたのかをテレメトリとして収集し、分析することが可能です。収集したデータは Security Command Center へ集約できます。

Web Security Scanner

Web Security Scanner は自社のセキュリティの脆弱性を見える化するための機能です。 web アプリケーションの脆弱性スキャンを実施し、問題がある場合は通知で教えてくれます。

OWASP のトップ10を含めた11以上の脆弱性カテゴリを検出可能であり、その結果は Security Command Center のダッシュボード上で確認することができます。

Web Risk API

Web Risk API は、リスクを含む URL を検知できるツールです。記事の冒頭でフィッシングについて触れましたが、フィッシングの対象となるのはユーザーだけではありません。例えば、 EC サイトの商品レビューコメント欄にフィッシングサイトの URL が記載されている場合は、サイトの運営元である企業も脅威の対象となります。

Google は100万以上の安全でない URL データを保持しており、それらを基にして特定 URL の危険性を知らせてくれるツールが Web Risk API です。 Web Risk API を活用することで、フィッシングをはじめとした web 上の脅威から自社を守ることができます。

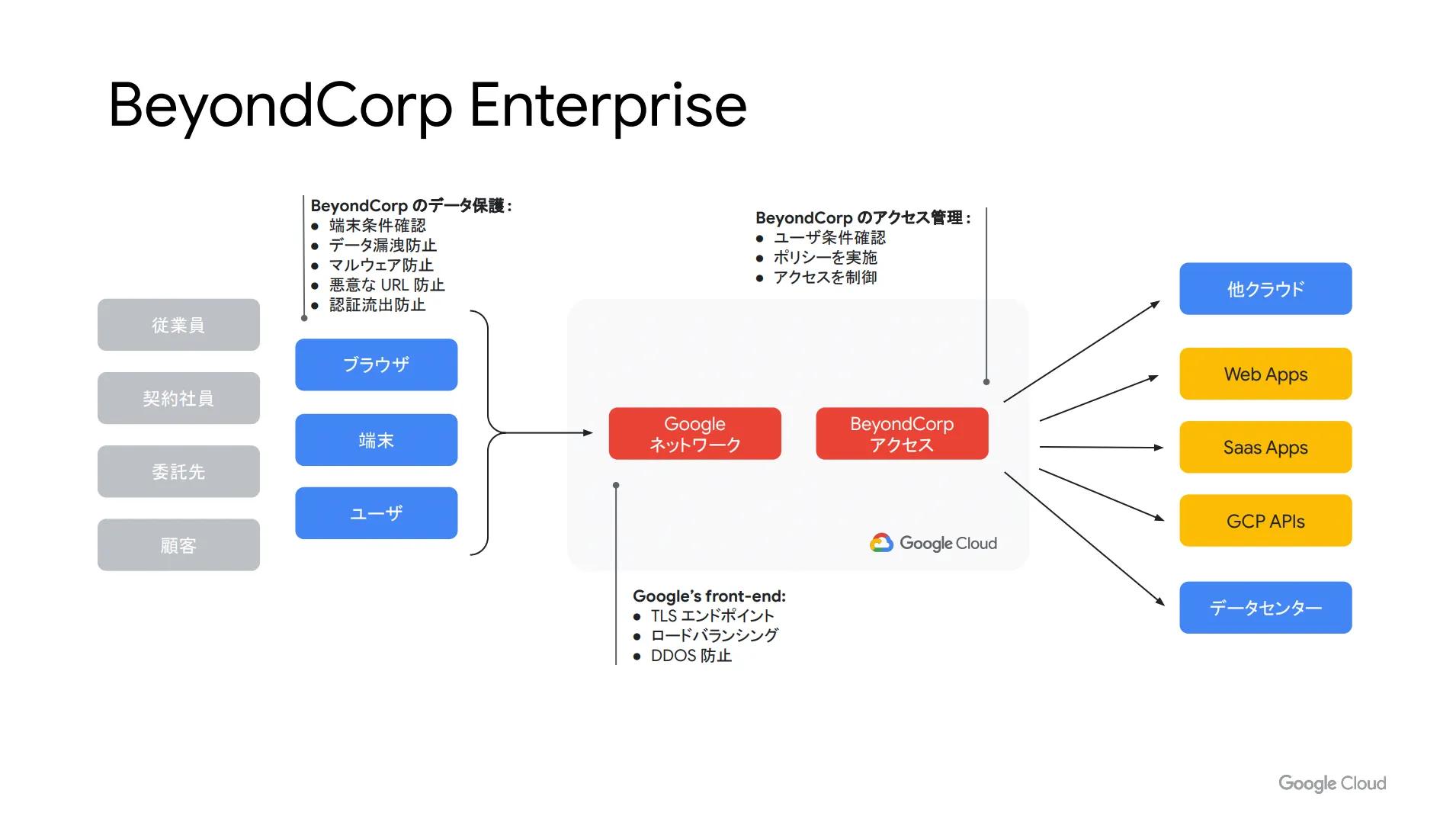

BeyondCorp

BeyondCorp は、Google が製品化しているゼロトラストモデルのセキュリティネットワークです。 Google 自身も全社員が BeyondCorp を使って日々の業務に取り組んでいます。

BeyondCorp には、「 VPN ( Virtual Private Network )なしでテレワークを実現できる」という特徴があります。VPN とは、インターネット上に仮想の専用線をつくり、情報の送受信における安全性を高めるためのセキュリティ対策のひとつです。

BeyondCorp では、「アクセスプロキシー」を活用することで、社内外との安全な通信を実現しています。外部からの不正アクセスやマルウェアの検知・ブロックをはじめとして、アクセスプロキシーには様々な機能が搭載されています。

さらに、 BeyondCorp におけるデータ通信はすべて暗号化されているため、不正アクセスのリスク低減にも大きく寄与します。

BeyondCorp の詳細は以下の記事で詳しくご紹介しています。

テレワークをするなら知らなきゃ!【Googleのゼロトラスト】BeyondCorpの特徴、メリットをご紹介!

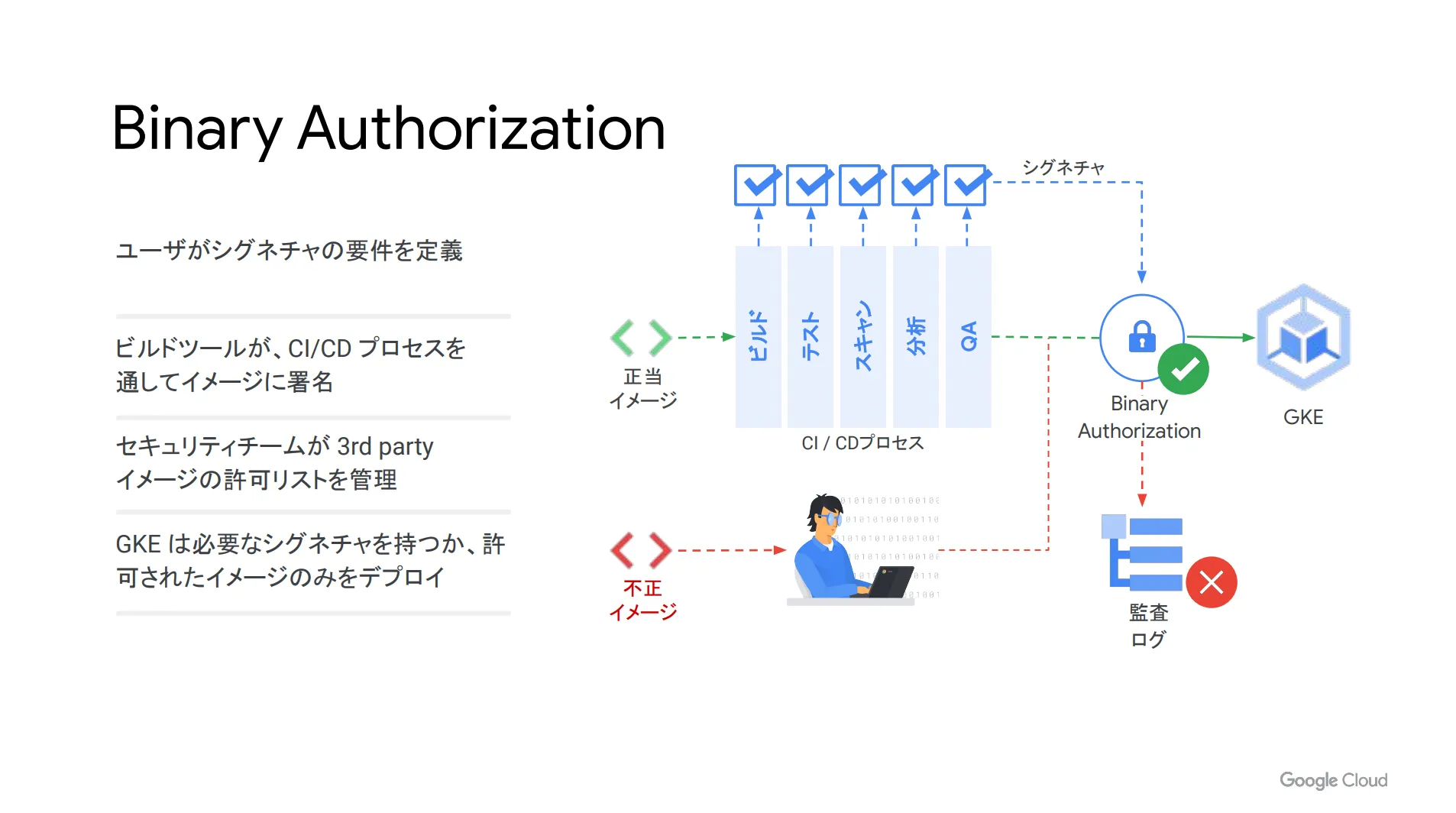

Binary Authorization

Binary Authorization は CI / CD パイプラインのセキュリティを高めるための機能です。 CI / CD パイプラインとは、新しいソフトウェアを提供するために必要な一連の実行ステップを意味する言葉です。

Binary Authorizationでは、ビルドするイメージに脆弱性がないかどうかを判断し、問題がない場合は証明書をメタデータとして追加します。また、イメージをクラスタにデプロイする際には、その証明書が添付されているイメージのみをデプロイするように制限を行うことで、ポリシーに適合したイメージだけを許可できます。

このように、 Binary Authorization を活用することで CI / CD パイプラインの最適化を図ることができ、自社のセキュリティを強化することが可能になります。

まとめ

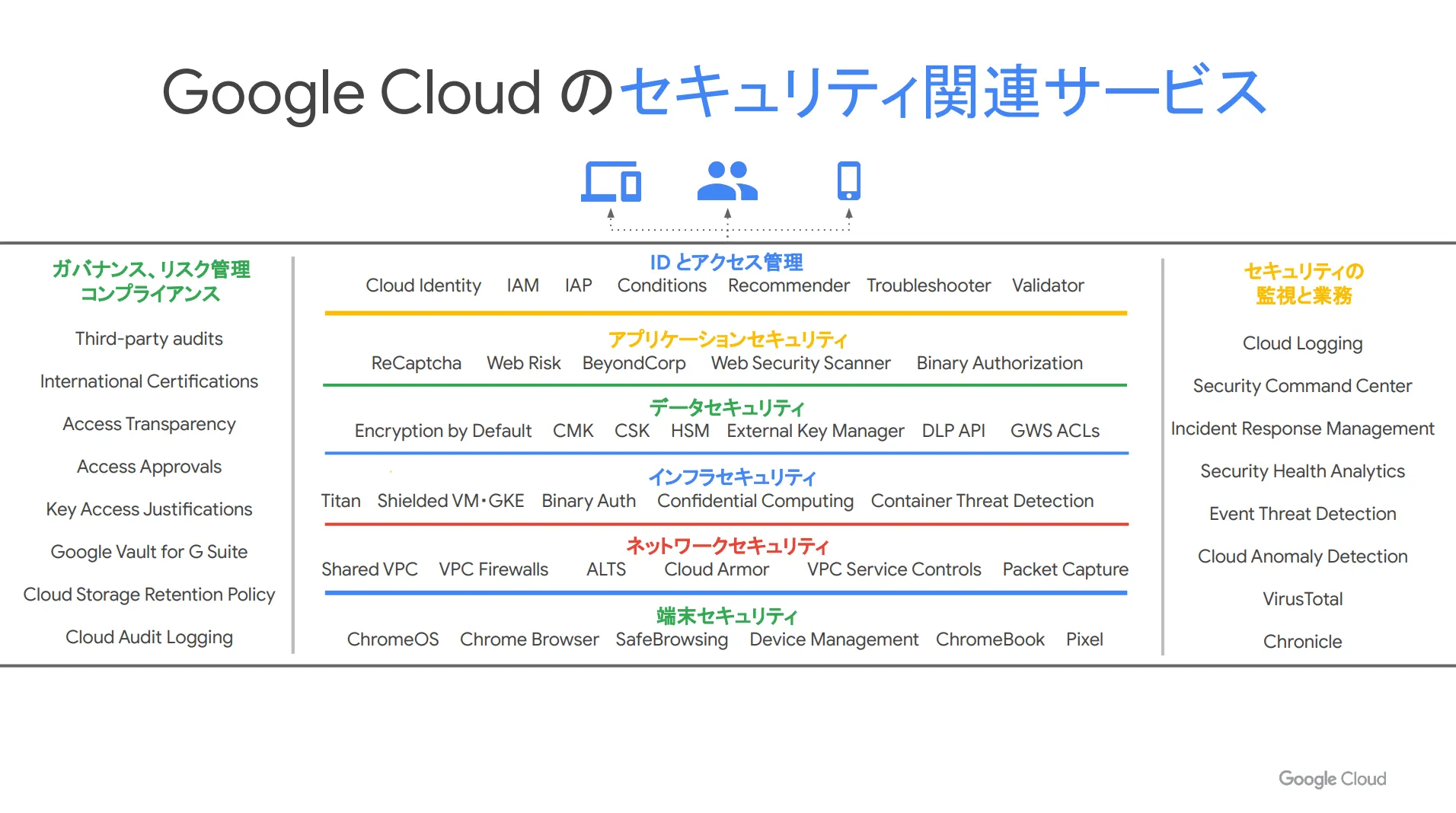

本章では、 Google Cloud (GCP)に搭載されているセキュリティ対策の機能を一挙にご紹介しました。

以下、改めて各サービスの概要を表にまとめます。

| サービス(機能)名 | 概要 |

|---|---|

| Managed Certificates | 電子証明書の管理 |

| Identity Platform | ユーザー向けの ID 管理・認証 |

| reCAPTCHA Enterprise | bot の自動判別 |

| Secret Manager | シークレット情報の管理 |

| Cloud DLP API | シークレット情報の検出・変換 |

| Security Command Center | 脆弱性検知・脅威検出などのリスク管理 |

| Cloud Armor | DDoS 攻撃に対する防御や IP アドレスによる通信制限 |

| Web Security Scanner | web アプリケーションの脆弱性を可視化 |

| Web Risk API | 安全でない URL を検知 |

| BeyondCorp | 不正アクセスの防止 |

| Binary Authorization | CI / CD パイプラインを最適化 |

また、様々なサービスを役割別にまとめた図を以下に示します。

このように全体を眺めると、 Google Cloud (GCP)のセキュリティ対策は多岐にわたり、脅威を防ぐための有効な手段になることをご理解いただけるのではないでしょうか。

Google Cloud (GCP)に関する質問

Q . Security Command Center の Finding が追加されたことを知るための良い方法はないですか?

A . Cloud Pub / Sub と Cloud Functions を利用して API 、 Slack 、 SIEM や他の Finding を送信したい対象にメッセージを送ることができます。

Q .脅威の検出ミスや対処ミスの責任は SLA に含まれますか?

A . SLA は稼働時間に適用されています。

まとめ

本記事では、 web アプリケーションを様々な脅威から守るための Google Cloud (GCP)のセキュリティ対策について解説しました。

Google Cloud (GCP)には多くのセキュリティ対策機能が搭載されており、自社の web アプリケーションを様々な脅威から守ることができるため、安全な環境で web アプリケーションを運用するには有効なソリューションになります。

本記事を参考にして、ぜひ Google Cloud ( GCP )の導入を検討してみてはいかがでしょうか。

G-genは、Google Cloud のプレミアパートナーとして Google Cloud / Google Workspace の請求代行、システム構築から運用、生成 AI の導入に至るまで、企業のより良いクラウド活用に向けて伴走支援いたします。

Contactお問い合わせ

Google Cloud / Google Workspace導入に関するお問い合わせ